DNS-Leak-Test erklärt: Ergebnisse, reale IP-Risiken und wie man es behebt

Bei der Nutzung von Proxy-Diensten oder VPNs stellen viele Nutzer eine zentrale Frage: Ist meine tatsächliche Netzwerkinformation wirklich verborgen? Ob Ihre IP-Adresse sicher ist, hängt nicht nur von einer erfolgreichen VPN-Verbindung ab, sondern auch eng damit zusammen, ob DNS-Anfragen lecken.

DNS-Leaks sind ein sehr häufiges, aber oft übersehenes Privatsphärenrisiko. Selbst wenn Ihre öffentliche IP so aussieht, als sei sie in ein anderes Land gewechselt, können Dritte dennoch Ihre reale Netzwerkumgebung erkennen, wenn DNS-Anfragen weiterhin über Ihr lokales Netzwerk oder Ihren ISP gesendet werden.

Dieser Artikel nutzt das von ToDetect DNS-Leak-Erkennungstool, um die folgenden Kernpunkte systematisch zu erklären:

• Wie DNS-Anfragen bei Verwendung eines VPN funktionieren

• Wie man DNS-Leak-Testergebnisse korrekt interpretiert

• Ob DNS-Leaks Ihre echte IP wirklich offenlegen

• Und am wichtigsten: wie man DNS-Leaks Schritt für Schritt behebt

I. VPN-DNS-Leak-Test — So funktioniert er

Bevor wir DNS-Leaks verstehen, müssen wir zunächst ein Grundkonzept klären:

DNS (Domain Name System) ist für die Auflösung von Domainnamen in IP-Adressen verantwortlich.

Wenn Sie eine Website besuchen, fragt Ihr Browser zuerst einen DNS-Server: “Welcher IP-Adresse entspricht diese Domain?”

Unter normalen Umständen:

• Ohne VPN:

DNS-Anfragen werden in der Regel von Ihrem lokalen ISP bearbeitet.

• Beim korrekten Einsatz eines Proxy / VPN:

DNS-Anfragen sollten durch den VPN-Tunnel gesendet und von den DNS-Servern des VPN oder von sicheren öffentlichen DNS-Diensten aufgelöst werden.

Wie treten DNS-Leaks auf?

DNS-Leaks treten üblicherweise in folgenden Situationen auf:

1. Betriebssystem oder Browser erzwingen die Nutzung lokalen DNS

2. IPv6, WebRTC oder andere Mechanismen umgehen den VPN-Tunnel

3. Fehlerhafte Split-Tunneling-Konfiguration

In diesen Fällen kann es trotz geänderter öffentlicher IP sein, dass DNS-Anfragen weiterhin Ihren realen ISP sowie Ihr tatsächliches Land oder Ihre Region offenlegen.

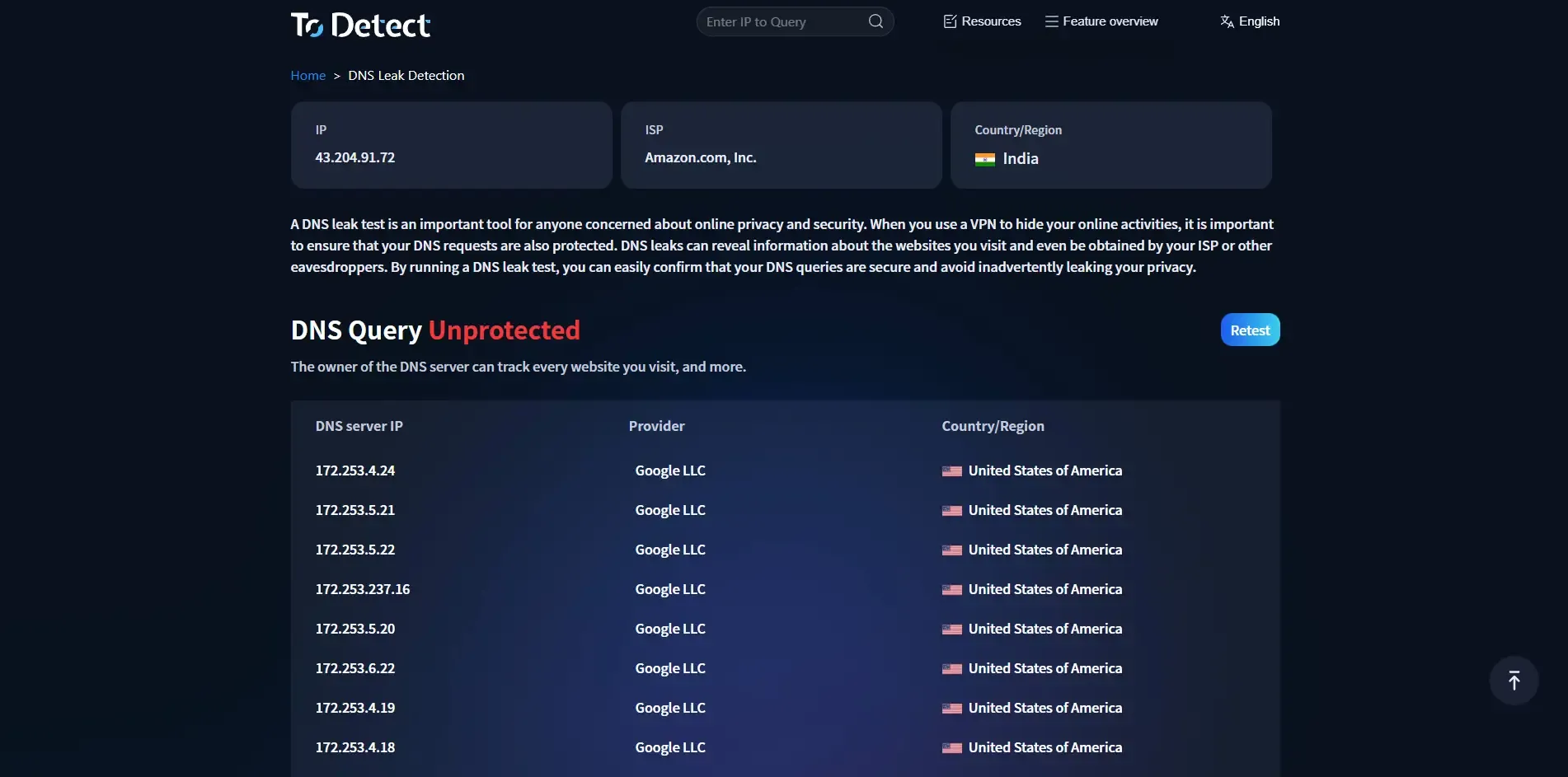

Was macht die DNS-Leak-Erkennung von ToDetect?

Wenn Sie die DNS-Leak-Seite von ToDetect öffnen, wird das Tool:

1. Mehrere DNS-Abfragen auslösen

2. Die DNS-Server protokollieren, die tatsächlich auf diese Anfragen antworten

3. Die IP-Adressen, ISPs und Länder/Regionen der DNS-Server anzeigen

Anhand dieser Daten können Sie feststellen, ob DNS-Anfragen wirklich durch den VPN- oder Proxy-Tunnel geleitet werden.

II. DNS-Leak-Test: Ergebnisse erklärt

Viele Nutzer sehen nach einem Test ähnliche Ergebnisse, sind sich jedoch unsicher, wie sie die Sicherheit beurteilen sollen.

Fall 1: DNS zeigt lokalen ISP oder echtes Land (Leak erkannt)

Wenn Sie mit einem ausländischen VPN verbunden sind, aber ToDetect Folgendes anzeigt:

• Das DNS-Land ist weiterhin Ihre lokale Region

• Der DNS-Anbieter ist Ihr lokaler Telekommunikationsanbieter / ISP

Das bedeutet:

• ❌ Es liegt ein DNS-Leak vor

• ❌ DNS-Anfragen umgehen das VPN

In diesem Fall kann Ihre Aktivität trotz verborgener öffentlicher IP weiterhin identifizierbar sein.

Fall 2: DNS-Server stimmen mit dem VPN-Land überein (sicher)

Wenn die Testergebnisse zeigen:

• DNS-Server-Land = VPN-Verbindungsland

• DNS-Anbieter ist der VPN-Dienst oder ein neutraler öffentlicher DNS

Dies bedeutet in der Regel:

• ✅ Kein offensichtliches DNS-Leak-Risiko

• ✅ DNS-Anfragen werden erfolgreich durch den VPN-Tunnel geleitet

Dies ist der Idealzustand.

III. Legen DNS-Leaks Ihre echte IP offen?

Das ist eine der Fragen, die Nutzer am meisten beschäftigt. Streng genommen:

DNS-Leaks legen nicht zwingend direkt Ihre öffentliche IP offen, wohl aber Ihre tatsächliche Netzwerkidentität.

Dies kann Folgendes umfassen:

• Ihren realen ISP

• Ihr tatsächliches Land oder Ihre Region

• Netzwerk-Fingerprinting-Informationen (für Risikokontrollsysteme hochsensibel)

DNS-Leaks sind insbesondere in folgenden Szenarien gefährlich:

• Multi-Account-Betrieb (Social Media, E-Commerce, Werbung)

• Zugriff auf geo-beschränkte Dienste

• Situationen mit hohen Anforderungen an Privatsphäre und Anonymität

Viele Risikokontrollsysteme verlassen sich nicht nur auf IP-Adressen, sondern bewerten:

Konsistenz von IP + DNS + Netzwerkpfad

Sobald DNS-Informationen nicht zur VPN-IP passen, kann anomales Verhalten erkannt werden.

IV. DNS-Leaks beheben (Schritt-für-Schritt-Anleitung)

Nachfolgend finden Sie allgemeine und wirksame Schritte zur Diagnose und Behebung von DNS-Leaks.

Schritt 1: DNS-Schutz in Ihrem VPN-Client aktivieren

Prüfen Sie, ob Ihre VPN-Einstellungen Optionen enthalten wie:

• DNS-Leak-Schutz

• VPN-DNS verwenden

• DNS-Leak verhindern

Stellen Sie sicher, dass diese Optionen aktiviert sind, und starten Sie dann Ihren VPN-Client neu.

Schritt 2: Sicheres DNS manuell festlegen (optional)

Legen Sie in Ihren System- oder Netzwerkeinstellungen DNS fest auf:

• Das von Ihrem VPN bereitgestellte DNS

• Oder ein vertrauenswürdiges öffentliches DNS (z. B. 1.1.1.1 / 8.8.8.8)

Hinweis:

Wenn Ihr VPN eigene DNS-Server bereitstellt, verwenden Sie bevorzugt das VPN-DNS.

Schritt 3: IPv6 deaktivieren oder korrekt konfigurieren

IPv6 ist eine der häufigsten Quellen für DNS-Leaks.

Sie können entweder:

• IPv6 in Ihrem System vorübergehend deaktivieren

• Oder sicherstellen, dass Ihr VPN IPv6 vollständig unterstützt und korrekt verarbeitet

Nach den Änderungen neu starten und erneut einen DNS-Leak-Test durchführen.

Schritt 4: Leaks auf Browser-Ebene beheben (WebRTC)

Einige Browser können über WebRTC echte Netzwerkinformationen preisgeben.

Empfohlene Maßnahmen:

• WebRTC in Ihrem Browser deaktivieren

• Oder Browser-Erweiterungen verwenden, um es einzuschränken

Verwenden Sie anschließend ToDetect erneut, um die Ergebnisse zu bestätigen.

Schritt 5: Erneut testen und Ergebnisse bestätigen

Nachdem alle Einstellungen vorgenommen wurden:

• Erneut mit Ihrem VPN verbinden

• Browser-Cache leeren (optional)

• Die DNS-Leak-Seite von ToDetect erneut aufrufen

Wenn die DNS-Ergebnisse mit Ihrem VPN-Land übereinstimmen, ist das Problem erfolgreich behoben.

V. Zusammenfassung

DNS-Leaks sind kein seltenes Randphänomen, sondern eine sehr häufige Datenschutzschwachstelle bei VPN-Nutzern. Allein die sichtbare Änderung Ihrer IP bedeutet nicht, dass Ihre Netzwerkumgebung sicher ist.

Mit dem DNS-Leak-Erkennungstool von ToDetect können Sie:

• Schnell feststellen, ob DNS-Verkehr durch den VPN-Tunnel geleitet wird

• Genau verstehen, was die Testergebnisse wirklich bedeuten

• Gezielt potenzielle Risiken beheben

Regelmäßiges DNS-Leak-Testing ist ein wesentlicher Schritt zum Schutz von Privatsphäre und Netzwerksicherheit.

VI. Häufig gestellte Fragen (FAQ)

Q1: Kann die Nutzung öffentlicher DNS DNS-Leaks vollständig verhindern?

Nicht unbedingt. Öffentliches DNS kann einige Leckrisiken reduzieren, aber wenn DNS-Anfragen nicht über den VPN-Tunnel geleitet werden, kann selbst öffentliches DNS weiterhin Ihren realen Netzwerkpfad offenlegen.

Q2: Beeinflussen DNS-Leaks Multi-Accounts oder Werbekonten?

Ja, erheblich. In Multi-Account-, Werbe- oder Plattform-Management-Szenarien bewerten Systeme IP-Adresse + DNS-Quelle + Netzwerkkonsistenz. Wenn DNS nicht zur VPN-IP passt, kann die Umgebung als abnormal erkannt werden, was Risikokontrollen, Verifizierungen oder Einschränkungen auslösen kann.

Q3: Wann sind DNS-Leak-Tests erforderlich?

DNS-Leak-Tests werden in folgenden Situationen dringend empfohlen:

• Verwendung eines VPN oder Proxy zum Zugriff auf sensible Dienste

• Betrieb mehrerer Konten oder über Regionen hinweg

• Nach dem Wechsel von VPNs, Proxys oder Netzwerkinfrastrukturen

• Wenn ein hohes Maß an Privatsphäre oder Anonymität erforderlich ist

DNS-Leak-Tests sollten keine einmalige Aufgabe sein, sondern Teil guter Sicherheitshygiene.

AD

AD Verwendung von Public IP-Lookup zur Steigerung des grenzüberschreitenden E-Commerce-Risikomanagements und der Anzeigenleistung

Verwendung von Public IP-Lookup zur Steigerung des grenzüberschreitenden E-Commerce-Risikomanagements und der Anzeigenleistung Wie überprüft man, ob ein bestimmtes Plugin im Browser installiert ist?

Wie überprüft man, ob ein bestimmtes Plugin im Browser installiert ist? Leitfaden für den Breitbandkauf im cross-border E-Commerce: Heimnetzwerk-Geschwindigkeitstests und Tipps zur Vermeidung von Account-Verlinkung

Leitfaden für den Breitbandkauf im cross-border E-Commerce: Heimnetzwerk-Geschwindigkeitstests und Tipps zur Vermeidung von Account-Verlinkung