Test de fuite DNS expliqué : résultats, risques pour l’IP réelle et comment y remédier

Lors de l’utilisation de services proxy ou de VPN, de nombreux utilisateurs se concentrent sur une question clé : mes informations réseau réelles sont-elles réellement masquées ? La sécurité de votre adresse IP ne dépend pas uniquement d’une connexion réussie à un VPN, mais est aussi étroitement liée à la fuite éventuelle des requêtes DNS.

Les fuites DNS sont un risque pour la confidentialité très courant mais souvent négligé. Même si votre IP publique semble avoir basculé vers un autre pays, si les requêtes DNS sont toujours envoyées via votre réseau local ou votre FAI, des tiers peuvent encore identifier votre environnement réseau réel.

Cet article présente de ToDetect l’Outil de détection de fuite DNS pour expliquer de manière systématique les points clés suivants :

• Comment fonctionnent les requêtes DNS lors de l’utilisation d’un VPN

• Comment interpréter correctement les résultats d’un test de fuite DNS

• Si les fuites DNS exposent réellement votre IP réelle

• Et surtout : comment corriger les fuites DNS étape par étape

I. Test de fuite DNS avec VPN — comment cela fonctionne

Avant de comprendre les fuites DNS, nous devons d’abord clarifier un concept de base :

Le DNS (Domain Name System) est chargé de résoudre les noms de domaine en adresses IP.

Lorsque vous visitez un site web, votre navigateur demande d’abord à un serveur DNS : « À quelle adresse IP ce domaine correspond‑il ? »

Dans des conditions normales :

• Sans VPN :

Les requêtes DNS sont généralement prises en charge par votre FAI local.

• Lors de l’utilisation correcte d’un proxy / VPN :

Les requêtes DNS doivent être envoyées via le tunnel VPN et résolues par les serveurs DNS du VPN ou par des services DNS publics sécurisés.

Comment surviennent les fuites DNS ?

Les fuites DNS se produisent généralement dans les situations suivantes :

1. Le système d’exploitation ou le navigateur force l’utilisation du DNS local

2. IPv6, WebRTC ou d’autres mécanismes contournent le tunnel VPN

3. Mauvaise configuration du split tunneling

Dans ces cas, même si votre IP publique a changé, les requêtes DNS peuvent encore exposer votre FAI réel et votre pays ou région réels.

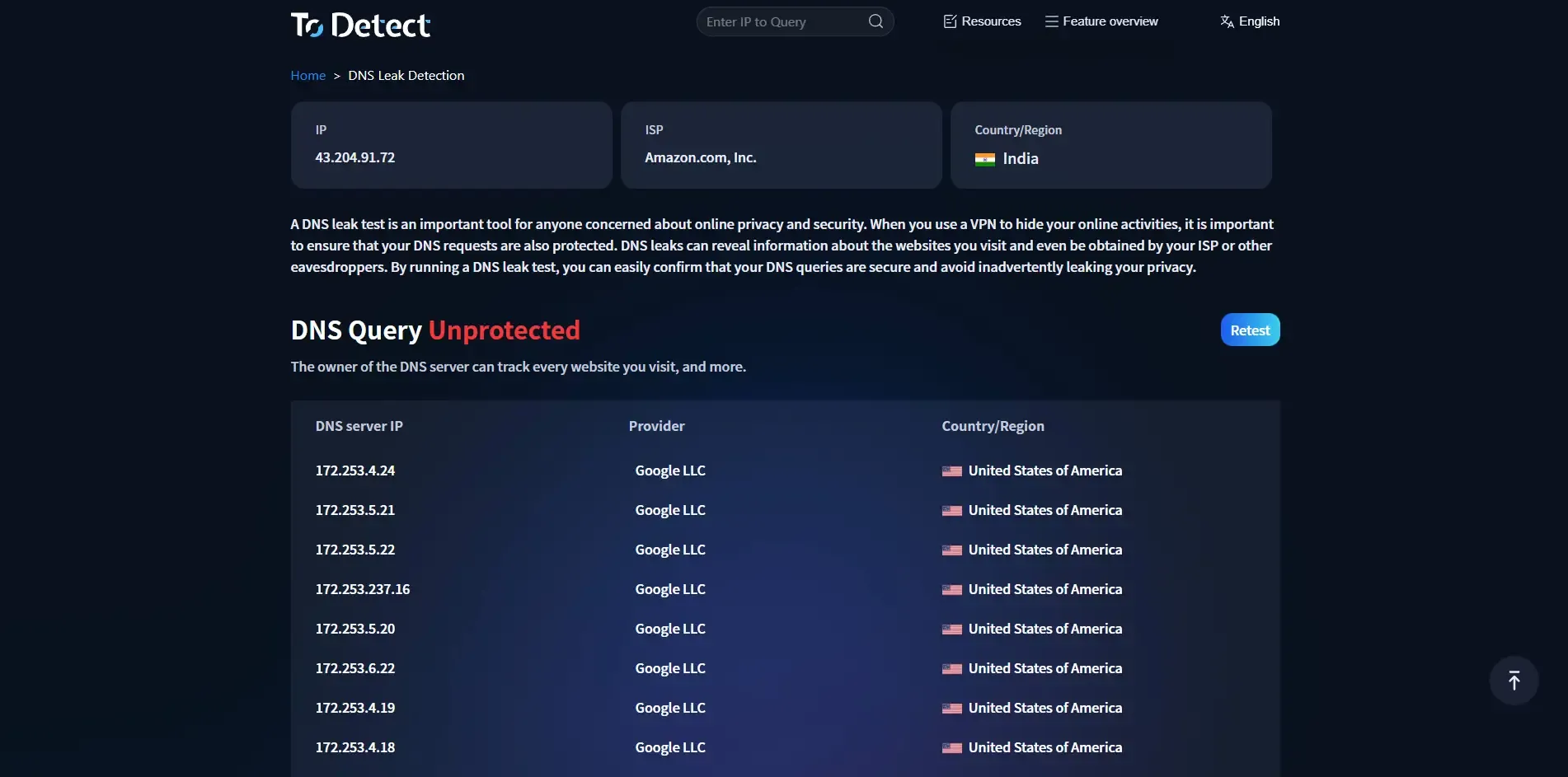

Que fait la détection de fuite DNS de ToDetect ?

Lorsque vous ouvrez la page Fuite DNS de ToDetect, l’outil va :

1. Déclencher plusieurs requêtes de résolution DNS

2. Enregistrer les serveurs DNS qui répondent réellement à ces requêtes

3. Afficher les adresses IP, les FAI et les pays/régions des serveurs DNS

Sur la base de ces données, vous pouvez déterminer si les requêtes DNS sont réellement acheminées via le tunnel VPN ou proxy.

II. Résultats du test de fuite DNS expliqués

De nombreux utilisateurs voient des résultats comme ceux ci‑dessous après avoir effectué un test, mais ne savent pas comment déterminer s’ils sont sûrs.

Cas 1 : Le DNS affiche le FAI local ou le pays réel (fuite détectée)

Si vous êtes connecté à un VPN à l’étranger mais que ToDetect affiche :

• Le pays du DNS est toujours votre région locale

• Le fournisseur DNS est votre opérateur / FAI local

Cela indique :

• ❌ Une fuite DNS existe

• ❌ Les requêtes DNS contournent le VPN

Dans ce cas, même si votre IP publique est masquée, votre activité peut encore être identifiable.

Cas 2 : Les serveurs DNS correspondent au pays du VPN (sûr)

Si les résultats du test indiquent :

• Pays du serveur DNS = pays de connexion VPN

• Le fournisseur DNS est le service VPN ou un DNS public neutre

Cela signifie généralement :

• ✅ Aucun risque évident de fuite DNS

• ✅ Les requêtes DNS sont acheminées avec succès via le tunnel VPN

C’est l’état idéal.

III. Les fuites DNS exposent‑elles votre IP réelle ?

C’est l’une des questions qui préoccupent le plus les utilisateurs. Strictement parlant :

Les fuites DNS n’exposent pas nécessairement directement votre IP publique, mais elles exposent votre identité réseau réelle.

Cela peut inclure :

• Votre FAI réel

• Votre pays ou votre région réels

• Informations de fingerprinting réseau (très sensibles pour les systèmes de contrôle des risques)

Les fuites DNS sont particulièrement dangereuses dans les scénarios suivants :

• Opérations multi‑comptes (réseaux sociaux, e‑commerce, publicité)

• Accès à des services soumis à des restrictions géographiques

• Situations nécessitant un haut niveau de confidentialité et d’anonymat

De nombreux systèmes de contrôle des risques ne s’appuient pas uniquement sur les adresses IP, mais évaluent :

Cohérence IP + DNS + chemin réseau

Une fois que les informations DNS ne correspondent pas à l’IP du VPN, un comportement anormal peut être détecté.

IV. Comment corriger les fuites DNS (guide étape par étape)

Vous trouverez ci‑dessous des étapes générales et efficaces pour dépanner et corriger les fuites DNS.

Étape 1 : Activer la protection DNS dans votre client VPN

Vérifiez si les paramètres de votre VPN incluent des options telles que :

• Protection contre les fuites DNS

• Utiliser le DNS du VPN

• Empêcher la fuite DNS

Assurez‑vous que ces options sont activées, puis redémarrez votre client VPN.

Étape 2 : Définir manuellement un DNS sécurisé (optionnel)

Dans les paramètres de votre système ou de votre réseau, définissez le DNS sur :

• Le DNS fourni par votre VPN

• Ou un DNS public de confiance (comme 1.1.1.1 / 8.8.8.8)

Remarque :

Si votre VPN fournit ses propres serveurs DNS, privilégiez l’utilisation du DNS du VPN.

Étape 3 : Désactiver ou configurer correctement IPv6

IPv6 est l’une des sources les plus courantes de fuites DNS.

Vous pouvez soit :

• Désactiver temporairement IPv6 sur votre système

• Ou vous assurer que votre VPN prend pleinement en charge et gère correctement IPv6

Après les modifications, redémarrez et exécutez à nouveau un test de fuite DNS.

Étape 4 : Traiter les fuites au niveau du navigateur (WebRTC)

Certains navigateurs peuvent exposer des informations réseau réelles via WebRTC.

Actions recommandées :

• Désactiver WebRTC dans votre navigateur

• Ou utiliser des extensions de navigateur pour le restreindre

Utilisez ensuite ToDetect à nouveau pour confirmer les résultats.

Étape 5 : Retester et confirmer les résultats

Après avoir terminé tous les réglages :

• Reconnectez‑vous à votre VPN

• Videz le cache de votre navigateur (optionnel)

• Visitez à nouveau la page Fuite DNS de ToDetect

Si les résultats DNS correspondent au pays de votre VPN, le problème a été résolu avec succès.

V. Résumé

Les fuites DNS ne sont pas un cas rare, mais une vulnérabilité de confidentialité très courante chez les utilisateurs de VPN. Voir simplement votre IP changer ne signifie pas que votre environnement réseau est sécurisé.

Avec l’outil de détection de fuite DNS de ToDetect, vous pouvez :

• Déterminer rapidement si le trafic DNS est acheminé via le tunnel VPN

• Comprendre clairement ce que signifient réellement les résultats du test

• Corriger de manière ciblée les risques potentiels

Des tests de fuite DNS réguliers sont une étape essentielle pour protéger la vie privée et la sécurité du réseau.

VI. Foire aux questions (FAQ)

Q1 : L’utilisation d’un DNS public peut‑elle empêcher complètement les fuites DNS ?

Pas nécessairement. Un DNS public peut réduire certains risques de fuite, mais si les requêtes DNS ne sont pas acheminées via le tunnel VPN, même un DNS public peut encore exposer votre chemin réseau réel.

Q2 : Les fuites DNS affectent‑elles les opérations multi‑comptes ou les comptes publicitaires ?

Oui, de manière significative. Dans les opérations multi‑comptes, la publicité ou les scénarios de gestion de plateforme, les systèmes évaluent adresse IP + source DNS + cohérence du réseau. Si le DNS ne correspond pas à l’IP du VPN, il peut être identifié comme un environnement anormal, déclenchant des contrôles de risque, des vérifications ou des restrictions.

Q3 : Quand le test de fuite DNS est‑il nécessaire ?

Le test de fuite DNS est fortement recommandé dans les situations suivantes :

• Utiliser un VPN ou un proxy pour accéder à des services sensibles

• Gérer plusieurs comptes ou opérer à travers des régions

• Après avoir changé de VPN, de proxy ou d’environnement réseau

• Lorsqu’un haut niveau de confidentialité ou d’anonymat est requis

Le test de fuite DNS ne doit pas être une tâche ponctuelle, mais faire partie d’une bonne hygiène de sécurité.

AD

AD