DNSリークテスト解説:結果の見方、実IPリスク、対処法

ProxyサービスやVPNを使用する際、多くのユーザーが注目するのはひとつの重要な疑問です:実際のネットワーク情報は本当に隠せているのか? IPアドレスが安全かどうかは、VPNへの接続が成功したかどうかだけでなく、DNSリクエストがリークしていないかにも密接に関係しています。

DNSリークは非常に一般的でありながら、見落とされがちなプライバシーリスクです。たとえパブリックIPが他国に切り替わっているように見えても、DNSリクエストがローカルネットワークやISP経由で送信されていれば、第三者に実際のネットワーク環境を特定される可能性があります。

本記事ではToDetectの DNSリーク検出ツールを用いて、以下の重要ポイントを体系的に解説します:

• VPN使用時のDNSリクエストの仕組み

• DNSリークテスト結果の正しい読み取り方

• DNSリークで実IPは本当に露出するのか

• そして最も重要な点:DNSリークを段階的に修正する方法

I. VPNのDNSリークテスト — 仕組み

DNSリークを理解する前に、まず基本概念を確認しましょう:

DNS(Domain Name System)は、ドメイン名をIPアドレスに解決する役割を担います。

ウェブサイトにアクセスする際、ブラウザはまずDNSサーバーに「このドメインに対応するIPアドレスは何か?」と問い合わせます。

通常は:

• VPNなしの場合:

DNSリクエストは通常、ローカルのISPによって処理されます。

• 正しく Proxy / VPN を使用している場合:

DNSリクエストはVPNトンネル経由で送信され、VPNのDNSサーバーまたは安全なパブリックDNSサービスによって解決されるべきです。

DNSリークはどのように発生するのか?

DNSリークは通常、次の状況で発生します:

1. OSやブラウザがローカルDNSの使用を強制している

2. IPv6やWebRTCなどの仕組みがVPNトンネルをバイパスしている

3. スプリットトンネリングの設定不備

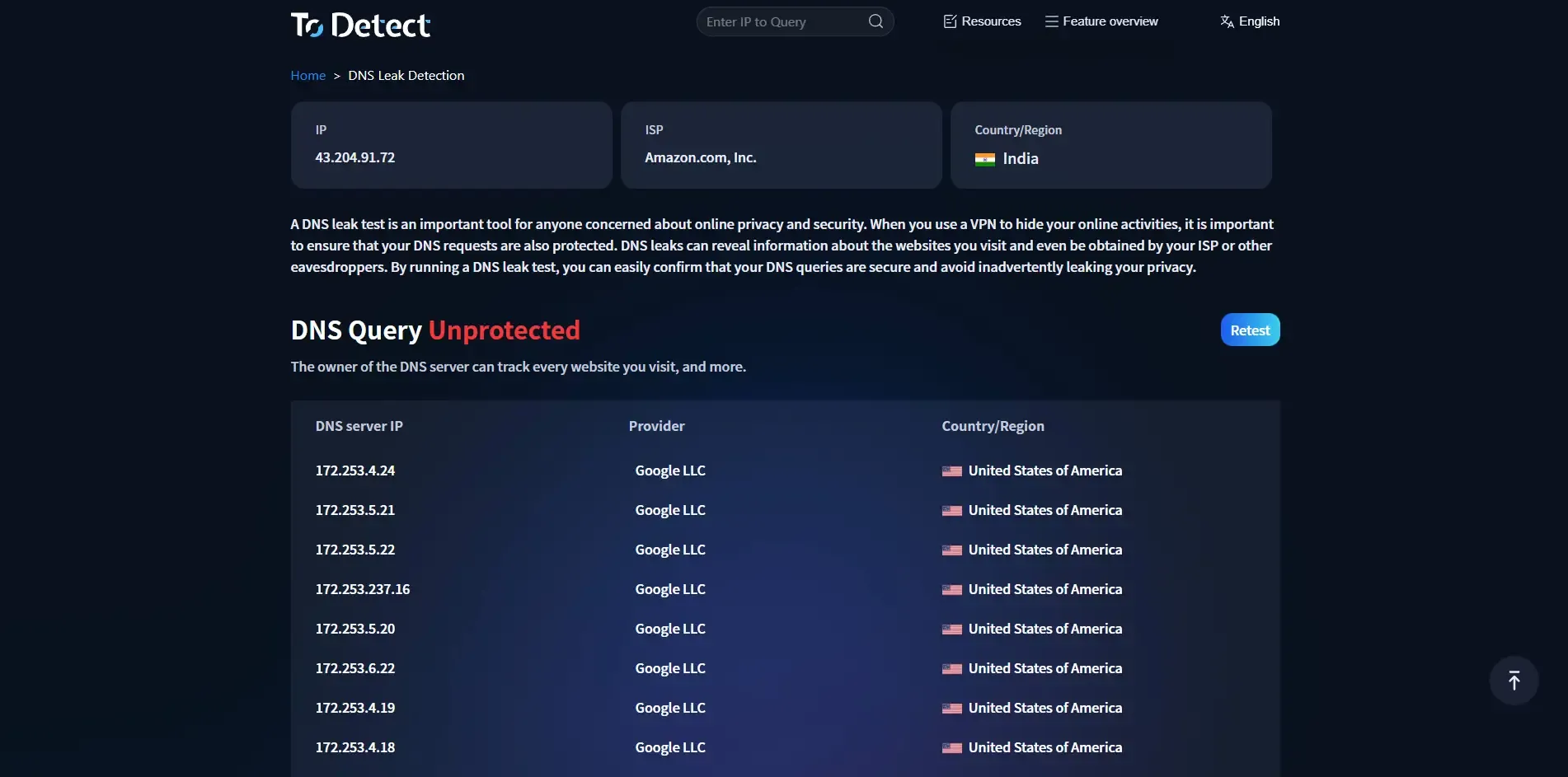

ToDetectのDNSリーク検出は何を行うのか?

ToDetectの DNSリーク ページを開くと、このツールは次を実行します:

1. 複数のDNSクエリを発行

2. 実際に応答したDNSサーバーを記録

3. それらのDNSサーバーのIPアドレス、ISP、国/地域を表示

これらのデータに基づき、DNSリクエストが本当にVPNまたはProxyのトンネル経由でルーティングされているかを判断できます。

II. DNSリークテスト結果の解説

多くのユーザーはテスト実行後に以下のような結果を目にしますが、安全かどうかの判断に迷います。

ケース1:DNSがローカルのISPまたは実際の国を示す(リーク検出)

海外のVPNに接続しているのに、ToDetectで次のように表示される場合:

• DNSの国が依然としてあなたのローカル地域になっている

• DNSプロバイダがローカルの通信事業者 / ISP になっている

これは次を示します:

• ❌ DNSリークが存在

• ❌ DNSリクエストがVPNをバイパスしている

この場合、パブリックIPが隠れていても、活動は特定され得ます。

ケース2:DNSサーバーがVPNの国と一致(安全)

テスト結果が次のとおりであれば:

• DNSサーバーの国 = VPN接続先の国

• DNSプロバイダがVPNサービスまたは中立的なパブリックDNS

これは通常、次を意味します:

• ✅ 明確なDNSリークリスクはない

• ✅ DNSリクエストがVPNトンネル経由で適切にルーティングされている

これは理想的な状態です。

III. DNSリークは実IPを露出させるのか?

これはユーザーが最も気にする質問のひとつです。厳密には:

DNSリークが直接パブリックIPを露出させるとは限りませんが、実際のネットワークアイデンティティは露出します。

これには次が含まれます:

• 実際のISP

• 実際の国または地域

• ネットワークFingerprinting情報(リスクコントロールシステムにとって高感度)

DNSリークは次のような場面で特に危険です:

• 複数アカウント運用(ソーシャル、EC、広告)

• 地理的制限のあるサービスへのアクセス

• 高いプライバシーや匿名性が求められる状況

多くのリスクコントロールシステムはIPアドレスだけに依存せず、次の観点で評価します:

IP + DNS + ネットワーク経路の整合性

DNS情報がVPNのIPと一致しない場合、異常な挙動として検知される可能性があります。

IV. DNSリークの直し方(ステップバイステップガイド)

以下は、DNSリークのトラブルシューティングと修正に有効な一般的手順です。

ステップ1:VPNクライアントでDNS保護を有効化

VPN設定に次のオプションがあるか確認します:

• DNSリーク保護

• VPNのDNSを使用

• DNSリークの防止

これらのオプションを有効化し、VPNクライアントを再起動します。

ステップ2:安全なDNSを手動設定(任意)

システムまたはネットワーク設定で、DNSを次のいずれかに設定:

• 使用中のVPNが提供するDNS

• または信頼できるパブリックDNS(1.1.1.1 / 8.8.8.8 など)

注意:

VPNが独自のDNSサーバーを提供している場合は、VPNのDNSを優先して使用してください。

ステップ3:IPv6を無効化するか、適切に構成する

IPv6はDNSリークの最も一般的な原因のひとつです。

次のいずれかを実施します:

• システムでIPv6を一時的に無効化する

• または、VPNがIPv6を完全にサポートし正しく処理することを確認する

変更後に再起動し、再度DNSリークテストを実行します。

ステップ4:ブラウザレベルのリークに対処(WebRTC)

一部のブラウザはWebRTCを通じて実ネットワーク情報を露出させる場合があります。

推奨アクション:

• ブラウザでWebRTCを無効化する

• もしくは拡張機能で制限する

その後、ToDetectで再度確認します。

ステップ5:再テストして結果を確認

すべての設定を完了したら:

• VPNに再接続する

• ブラウザのキャッシュをクリア(任意)

• ToDetectのDNSリークページに再度アクセス

DNS結果がVPNの国と一致していれば、問題は解消されています。

V. まとめ

DNSリークは稀な特殊ケースではなく、VPNユーザーに非常に一般的なプライバシー上の脆弱性です。IPが変わっただけでは、ネットワーク環境が安全になったとは言えません。

ToDetectのDNSリーク検出ツールを使えば、次のことができます:

• DNSトラフィックがVPNトンネル経由かを素早く判定

• テスト結果の意味を明確に把握

• 潜在的なリスクを的確に修正

定期的な DNSリークのテスト は、プライバシーとネットワークセキュリティを守るために不可欠なステップです。

VI. よくある質問(FAQ)

Q1:パブリックDNSの利用でDNSリークを完全に防げますか?

必ずしもそうではありません。 パブリックDNSは一部のリークリスクを低減できますが、DNSリクエストがVPNトンネルを経由していない場合、パブリックDNSでも実際のネットワーク経路が露出する可能性があります。

Q2:DNSリークは複数アカウントや広告アカウントに影響しますか?

はい。大きく影響します。 複数アカウント運用、広告、プラットフォーム管理の場面では、システムはIPアドレス+DNSソース+ネットワークの整合性を評価します。DNSがVPNのIPと一致しない場合、異常な環境と判断され、リスクコントロールや認証、制限が発動する可能性があります。

Q3:DNSリークテストはいつ必要ですか?

DNSリークテストは次の場合に強く推奨されます:

• VPNやProxyを使って機密性の高いサービスにアクセスする場合

• 複数アカウント運用や越境運用を行う場合

• VPN、Proxy、ネットワーク環境を変更した後

• 高いプライバシーや匿名性が必要なとき

DNSリークテストは一度きりではなく、良いセキュリティ衛生の一部であるべきです。

AD

AD