DNSリーク検出:実際のIPが漏れていないか確認する方法

仮想ブラウザやプロキシIPサービスを利用してインターネットにアクセスする際、多くの人が「IPを変えれば安全だ」と考えています。しかし実際のシナリオでは、DNSリクエストを介して実際のネットワーク情報が漏洩する可能性が依然としてあります。これがいわゆるDNSリーク(DNS Leak)です。

DNSリークは直接警告ポップアップを表示することはありませんが、ソーシャルメディア運用や複数アカウント管理時に、アカウントのリスクコントロール発動、広告アカウントの異常、閲覧行動の追跡などの問題を引き起こす可能性があります。本記事では、DNSリークとは何か、検出方法、修正方法について詳しく解説します。

1.DNSリークとは?

簡単に言えば、DNSとは「ウェブサイトアドレスをサーバーIPアドレスに変換する」システムです。

ブラウザにウェブサイトアドレスを入力すると、コンピューターはまずDNSサーバーに「このウェブサイトのサーバーはどこにあるか?」と問い合わせます。プロキシIPサービスを利用している場合、理想的にはこの問い合わせもプロキシ経由で送信されるべきです。

しかし、一部のケースでは:

ウェブサイトへのアクセスはプロキシIPを使用するが

DNSクエリはローカルネットワークまたはISPを経由して送信される

これによりDNSリークが発生します。

2. DNSリークがもたらすリスクとは?

DNSリークは単なる「理論上のリスク」ではなく、実際のシナリオで頻繁にリスクコントロールを発動させる重要な要因です。

1. プライバシーの漏洩

DNSサーバーは通常、ローカルのISP(インターネットサービスプロバイダー)によって提供されます。一旦漏洩すると:

ウェブサイトが実際のネットワーク環境を特定できる

第三者が地理位置情報、閲覧行動などを推測できる

実際のIPを隠蔽しても、「間接的に特定」される可能性がある

2. プラットフォームに実際の地域を追跡される

一部のウェブサイトはアクセスIPだけでなく、以下の情報も組み合わせて確認します:

DNSの所属国

ISP名

ネットワーク種別(住宅用 / 商用)

DNSの地域とプロキシIPの地域が一致しない場合、異常検知が発動しやすくなります。

3. 複数アカウントの関連付けリスクの高まり

国境を越えた事業運営(複数の跨境EC店舗アカウント管理やソーシャルメディアマトリックスマーケティングなど)において、複数のアカウントが:

表面的なIPは異なっているが

DNSが同一のISPまたは地域を指している場合

アカウントが関連付けられる確率が大幅に上昇します

3.DNSリークの検出方法

1. オンラインDNSリーク検出ツールの使用

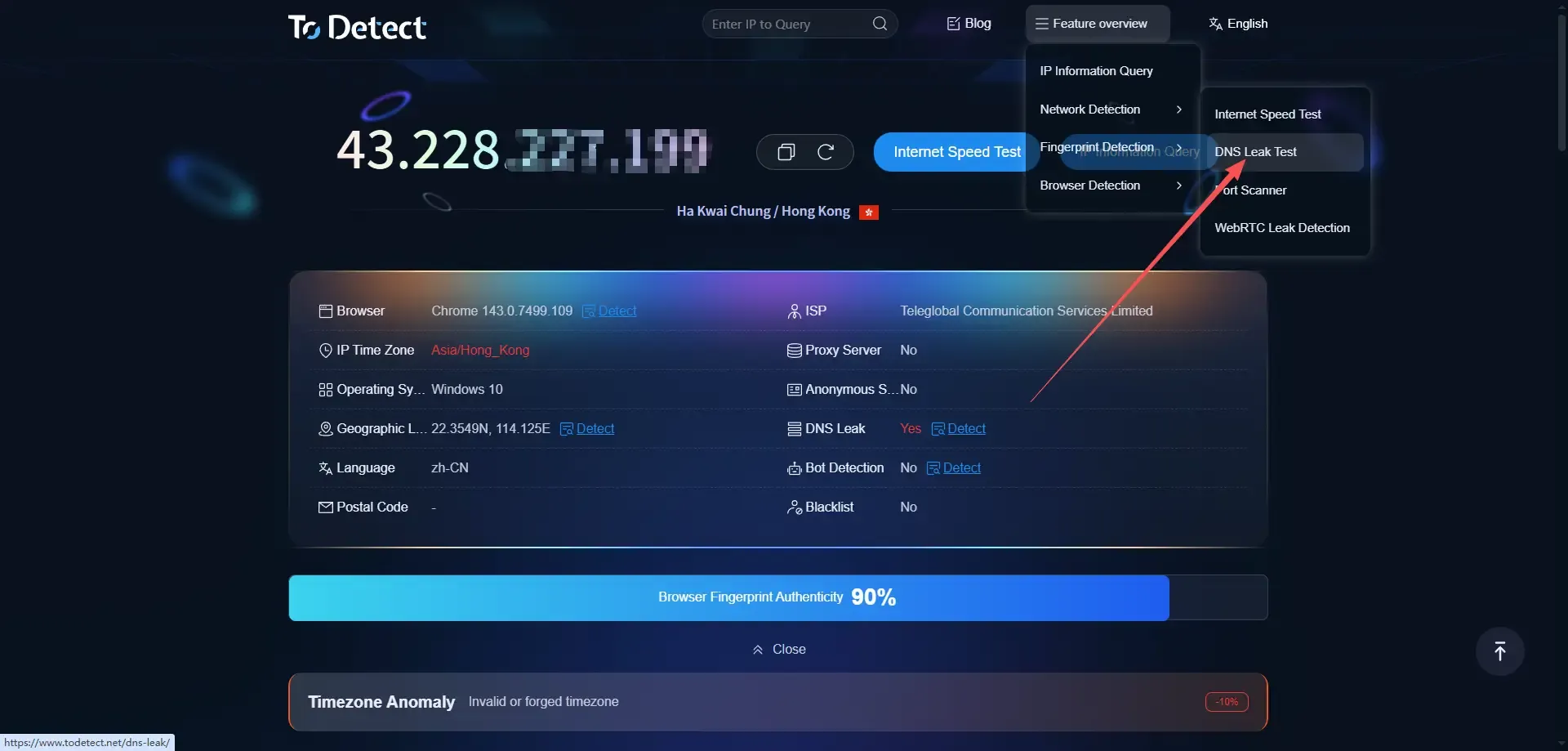

ToDetect、BrowserScan、Whoerなど、多くのオンラインDNSリーク検出ツールが存在します。ここではToDetectのDNSリーク検出ツールを例に説明します:

1. プロキシIPに接続するか、仮想ブラウザを使用する

2. ToDetectのフィンガープリント検出ウェブサイトを開く;

3. DNSリーク検出ツールを見つけてクリックして進む;

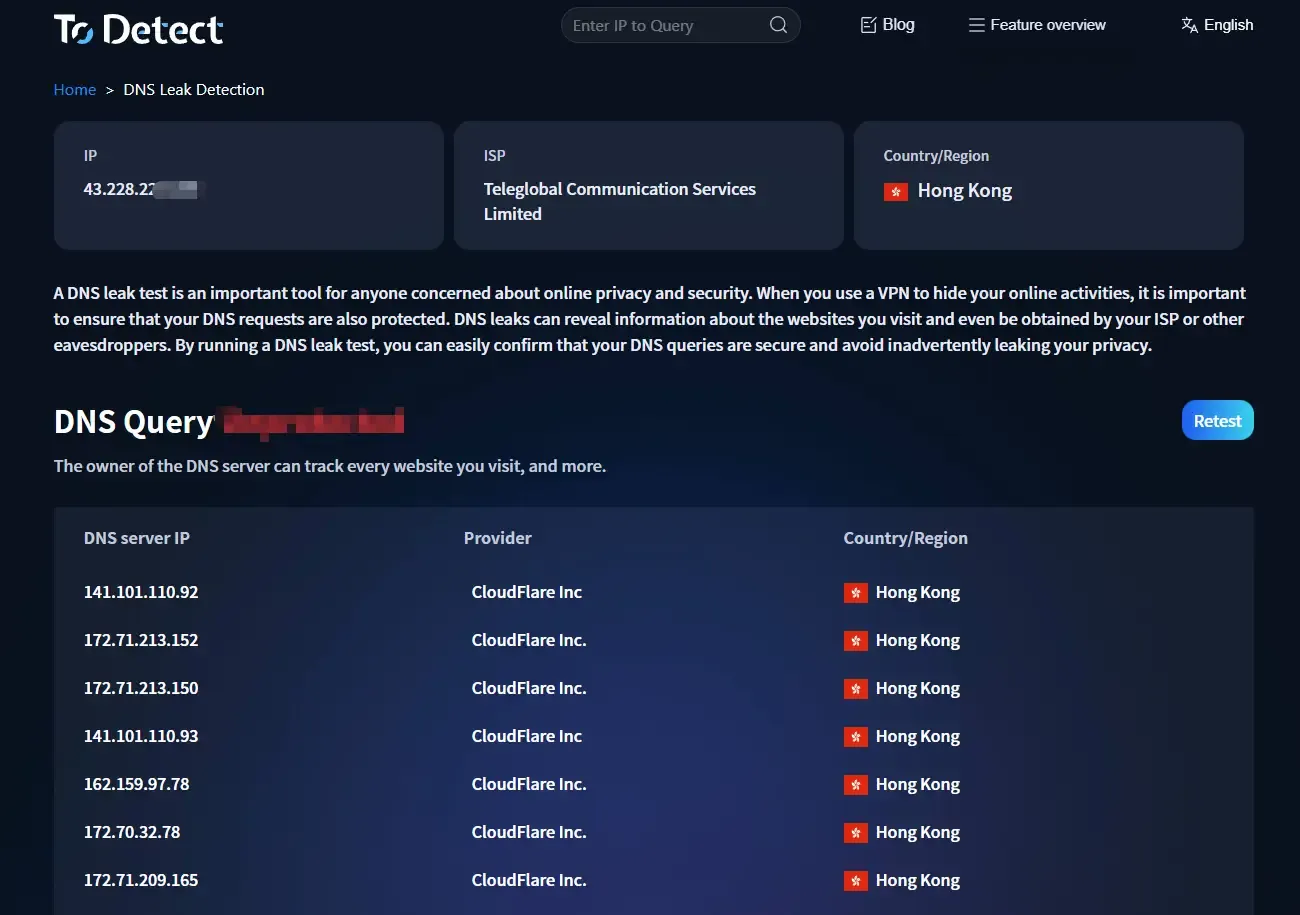

4. テストが完了するのを待ち、結果を確認する – ToDetectは詳細な検出レポートを提供します。

2. ブラウザ + プロキシ シナリオでの検出

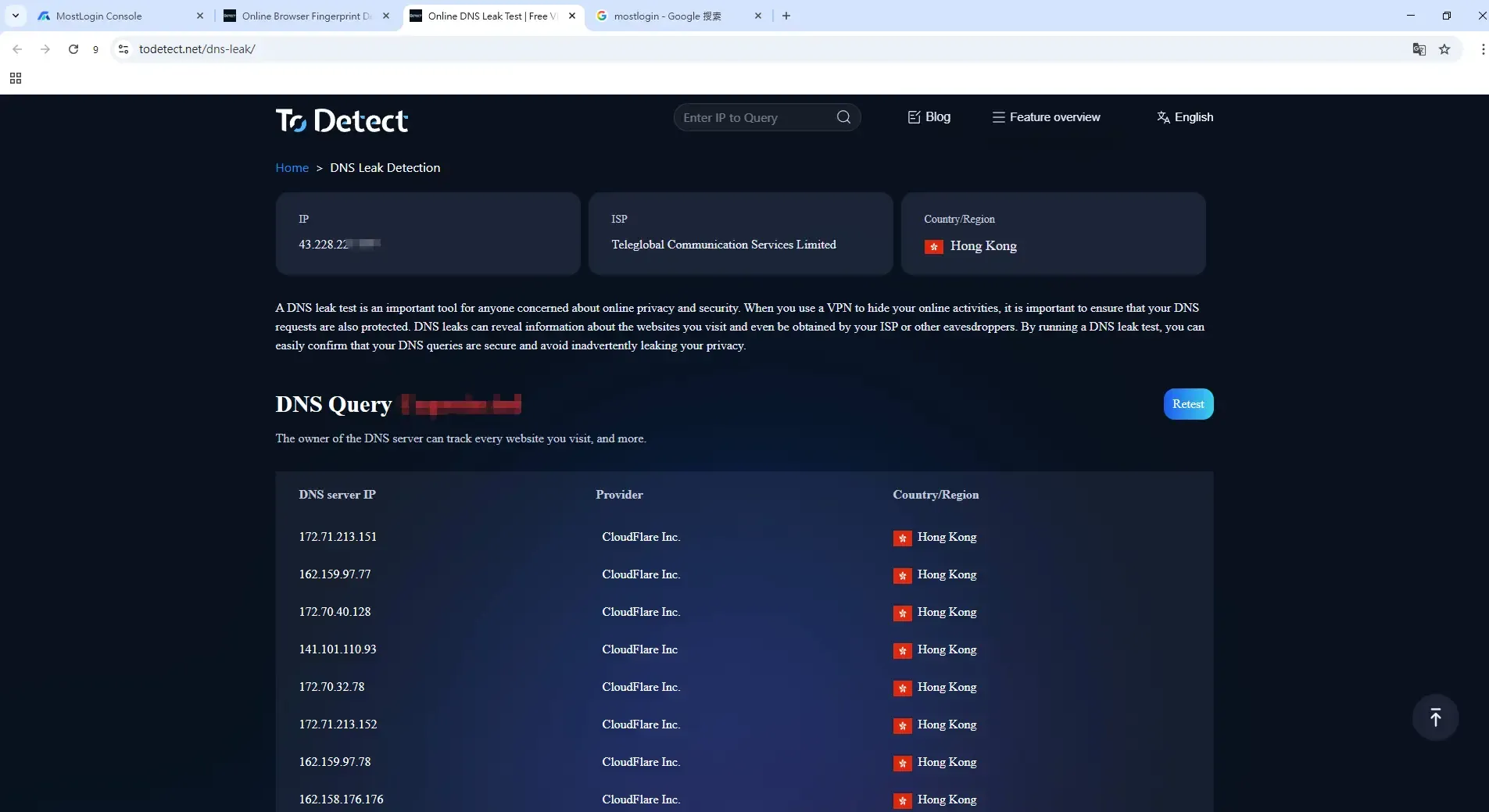

多くの人が跨境事業運営(複数アカウント管理を含む)において、フィンガープリントブラウザ(MostLoginなど)を使用しています。複数アカウント運用では異なるIPアドレスやブラウザ環境が必要なため、DNSリークの検出はアカウントの関連付けを防止する上で非常に重要です。

フィンガープリントブラウザ環境を直接開き、https://www.todetect.cn/dns-leak/ を入力するだけで検出を実行できます。

4. DNSリーク検出結果の正しい解釈方法

多くの人が無料のオンラインDNSリーク検出ウェブサイトを使用してテストを行っても、結果について曖昧な理解しか持っていません。以下にDNSリークの有無を判断するポイントを示します:

1. 国/地域の一致性

以下の3つの情報を比較する:

現在のアクセスIPの所属国

DNSサーバーの所属国

実際に所在している国

以下の場合:

IPが海外の位置を表示し

DNSがローカルの位置を表示する

基本的にDNSリークが存在すると判断できます。

2. 異常なISP名

検出結果のISP/Organizationフィールドに注目する:

ローカルのISP名(例:China Telecom、China Unicom、Comcastなど)が表示される

プロキシサービスプロバイダーの名前と一致しない

これは通常、DNSリクエストがプロキシチャネルを経由していないことを意味します。

5. DNSリークの修正方法?

1. システムDNSの変更(基本的な解決策)

手動でシステムDNSを以下に設定できます:

パブリックDNS(例:1.1.1.1 / 8.8.8.8)

またはプロキシサービスプロバイダーが推奨するDNS

注意:DNSの変更だけでは漏洩を完全に防止することはできませんが、一部のリスクを低減することができます。

2. プロキシ / フィンガープリントブラウザの使用

高リスクコントロールのシナリオでは、強く推奨します:

DNS分離をサポートするプロキシまたはフィンガープリントブラウザ(例:MostLogin)を使用する

各ブラウザ環境に独立したIP、独立したDNS、独立したフィンガープリント設定を紐づける。

これにより、ローカルDNSの混在や複数アカウント間でのDNSの関連付けを回避できます。同時に、ブラウザ拡張機能レベルのプロキシやトランスペアレントプロキシモードは避けるようにしてください。

6. よくある質問

Q1:DNSリークは必ずアカウント停止につながるのか?

必ずしもそうではありませんが、重要なリスクコントロール信号の1つです。複数アカウント運用や跨境操作時には、DNSリークは「追加的なリスク要因」として機能することが多いです。

Q2:IPを変更してもDNSリークが発生するのはなぜ?

IPとDNSは2つの独立したシステムだからです。IPは「どこから来たのか」を担当し、DNSは「誰に問い合わせたのか」を担当しており、両者は自動的に同期されません。

Q3:フィンガープリントブラウザはDNSリークの影響を受けないのか?

必ずしもそうではありません。DNSが環境ごとに分離されているか、リクエストが完全にプロキシチャネルを経由しているかに依存します。したがって、検出は依然として重要なステップです。

7. まとめ

DNSリークはしばしば見過ごされますが、ネットワーク環境がクリーンかどうかを判断する重要な指標の1つです。プロキシ、フィンガープリントブラウザなどを使用している場合は、アカウントを使用する前に必ずDNSリークの検出を行ってください。

ToDetect はインストール不要のオンラインブラウザフィンガープリント検出ツールです。IP、DNS、Canvas、WebRTCの漏洩を直接オンラインで検出でき、ネットワーク環境を迅速に評価するのに役立ちます。アンチディテクションテスト、複数アカウント運用テストなどのシナリオに適しています。

AD

AD