ワンクリックDNSリークテスト:最も正確なチェック入口を見つける

DNSリークは見落とされがちですが、極めて重要なプライバシーリスクです。仮想プライベートネットワークやproxyを使用していても、DNSリクエストが適切に保護されていない場合、実際の閲覧活動が露出する可能性があることをご存じですか?

本記事ではDNSリークについて理解を深め、ToDetect を使ってワンクリックでDNSリークをチェックする方法を紹介します。

1. DNSリークとは?

DNSはインターネットの電話帳のように機能します。ブラウザーにウェブサイトのアドレスを入力すると、DNSはドメイン名をIPアドレスに変換し、デバイスが目的のサーバーに正しく接続できるようにします。

しかし、DNSリクエストは通常プレーンテキストで送信されます。暗号化されていない、または安全なチャネルを経由していない場合、ISP、第三者、さらにはハッカーによって監視・改ざんされる可能性があります。

DNSリークは、DNSリクエストが安全なチャネルを通らず、ローカルのISPまたは意図しないDNSサーバーによって直接処理されると発生します。

IPアドレスを隠すために仮想プライベートネットワークを使用していても、DNSリクエストによって実際の閲覧行動や所在地が露見し、プライバシーが危険にさらされる可能性があります。

2. DNSリークのリスクは?

1. プライバシーの露出:

DNSリクエストから、どのウェブサイトを訪れたかが分かるため、ISPや第三者はあなたの閲覧習慣を追跡できます。

2. 位置情報の露出:

実際の地理的な位置情報がDNSリクエストから推測される可能性があります。

3. セキュリティ上の脅威:

DNSリークはDNSスプーフィングや中間者攻撃のリスクを高め、悪意のあるウェブサイトへアクセスさせられる可能性があります。

4. アカウント・事業上のリスク:

越境EC運営者や海外ビジネスでは、DNSリークがプラットフォームのリスクコントロールを誘発し、アカウント停止の可能性を高める場合があります。

3. ワンクリックでDNSリークを確認する方法は?

ToDetect のDNSリークテストページにアクセスするだけで、ワンクリックでチェックを開始できます。

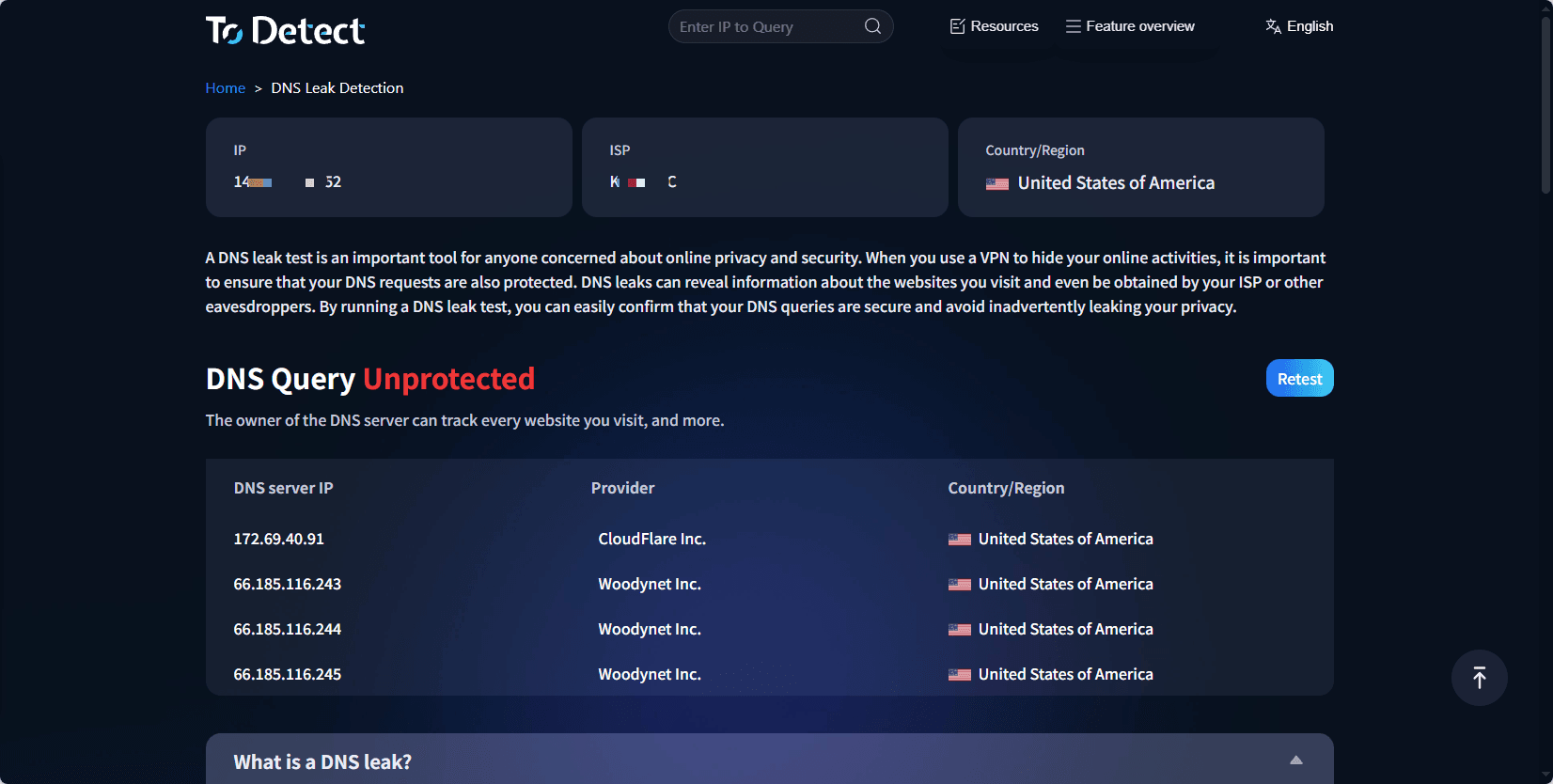

以下のとおり、テスト結果にはDNSリクエストが保護されているかどうかが表示されます。

テスト結果はDNSリークの有無だけでなく、IPアドレス、ネットワークプロバイダー、DNSサーバーの所有者、地理的位置などの詳細情報も提供します。

手順は非常に簡単で、ソフトウェアのインストールは不要です。すべてウェブインターフェースで完結するため、一般ユーザーからプロのオペレーターまで、あらゆる技術レベルのユーザーが迅速に正確な結果を得られます。

4. DNSリークを修正するには?

1. 専用DNSサーバーを設定する

Cloudflare(1.1.1.1)やGoogle DNS(8.8.8.8)など、信頼できるパブリックDNSサーバーをシステムに手動設定します。

2. 暗号化DNSプロトコル(DoH または DoT)を有効化する

DNS over HTTPS(DoH)およびDNS over TLS(DoT)は、DNSリクエストを暗号化してセキュリティを向上させます。

3. 定期的にDNSの状態を再チェックする

ToDetect などのツールで継続的に監視し、新たなDNSリークリスクを迅速に発見・修正します。

結論

DNSリークは、多くの人が見落とす非常に危険なプライバシー上の脆弱性です。身元と事業の安全を守る必要がある越境事業者にとって、DNSリークの防止はアカウントを保護するための重要なステップです。

ToDetect が提供するDNSリーク検出ツールを使えば、ワンクリックでテストを実行し、DNSのセキュリティ状況を正確に把握できます。

効果的な対策と組み合わせることで、DNSリークリスクを完全に排除し、オンライン活動とアカウントを真に保護できます。

AD

AD