원클릭 DNS 누출 테스트: 가장 정확한 확인 엔트리 찾기

DNS 누출은 흔히 간과되지만 매우 중요한 프라이버시 위험입니다. 가상 사설망 또는 proxy를 사용하더라도 DNS 요청이 제대로 보호되지 않으면 실제 브라우징 활동이 여전히 노출될 수 있다는 사실을 알고 계셨나요?

이 글은 DNS 누출을 완전히 이해하도록 돕고, ToDetect를 사용해 원클릭으로 DNS 누출을 확인하는 방법을 보여줍니다.

1. 무엇이 DNS 누출?

DNS는 인터넷의 전화번호부처럼 작동합니다. 브라우저에 웹사이트 주소를 입력하면, DNS는 도메인 이름을 IP 주소로 변환하여 장치가 대상 서버에 올바르게 연결할 수 있도록 합니다.

그러나 DNS 요청은 일반적으로 평문으로 전송됩니다. 암호화되지 않거나 안전한 채널을 통해 라우팅되지 않으면 ISP, 서드파티 제공자, 심지어 해커에 의해 모니터링되거나 변조될 수 있습니다.

DNS 누출은 DNS 요청이 안전한 채널을 통해 전송되지 않고, 로컬 ISP나 의도하지 않은 DNS 서버에서 직접 처리될 때 발생합니다.

IP 주소를 숨기기 위해 가상 사설망을 사용하더라도, DNS 요청은 실제 브라우징 행동과 위치를 여전히 드러내어 프라이버시를 위험에 빠뜨릴 수 있습니다.

2. DNS 누출의 위험은 무엇인가?

1. 프라이버시 노출:

DNS 요청은 방문하는 웹사이트를 보여주며, ISP와 서드파티가 브라우징 습관을 추적할 수 있게 합니다.

2. 위치 노출:

DNS 요청을 통해 실제 지리적 위치가 추론될 수 있습니다.

3. 보안 위협:

DNS 누출은 DNS 스푸핑 및 중간자 공격의 위험을 높여, 악성 웹사이트에 접속하도록 강요당할 수 있습니다.

4. 계정 및 비즈니스 위험:

크로스보더 전자상거래 운영자와 해외 비즈니스의 경우, DNS 누출은 플랫폼 위험 통제를 유발하고 계정 정지 가능성을 높일 수 있습니다.

3. 원클릭으로 DNS 누출을 어떻게 확인하나요?

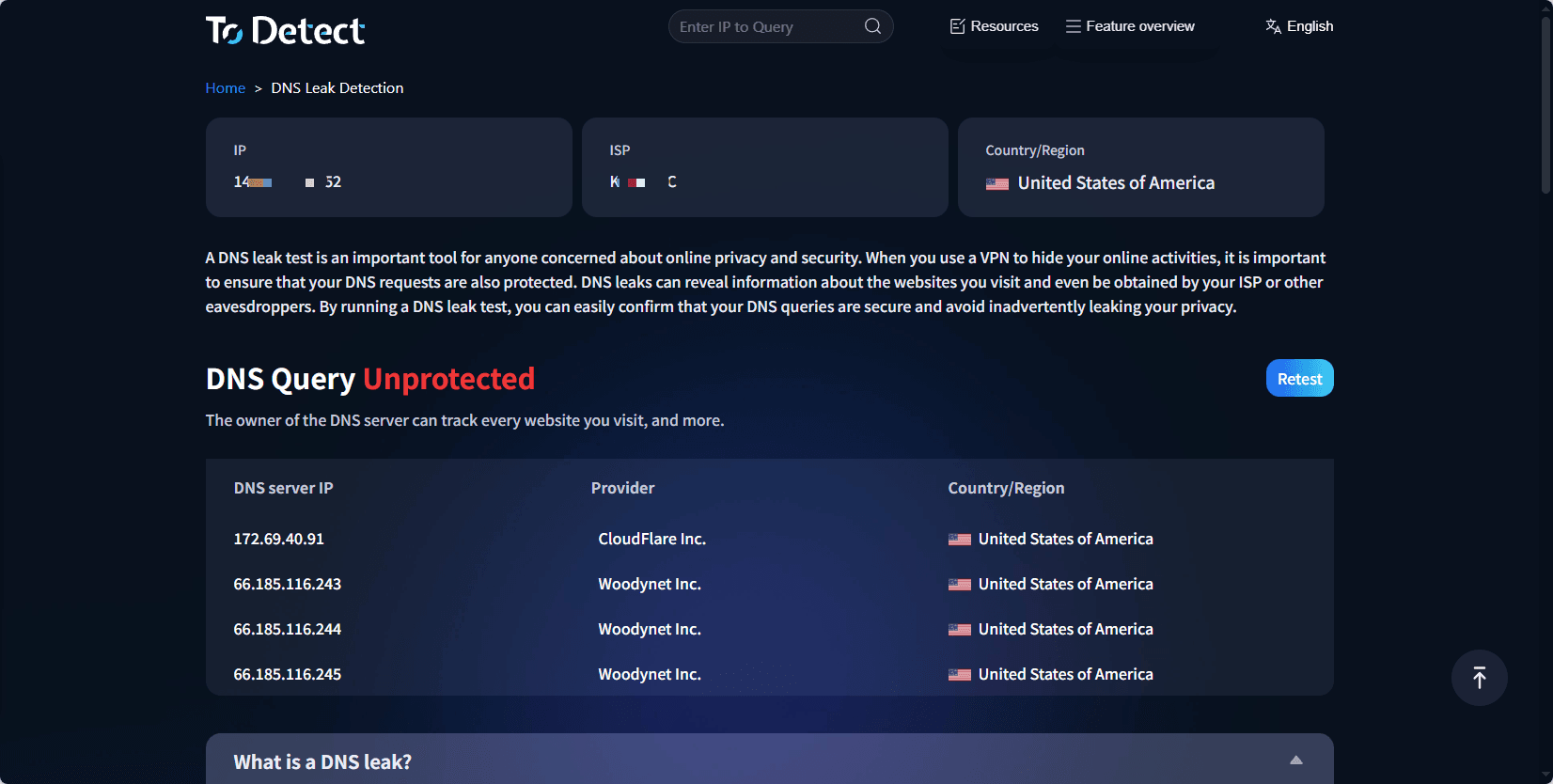

ToDetect의 DNS 누출 테스트 페이지에 접속하면 원클릭으로 검사를 시작할 수 있습니다.

아래와 같이, 테스트 결과는 DNS 요청이 보호되고 있는지 여부를 표시합니다.

테스트 결과는 DNS 누출 여부뿐 아니라 IP 주소, 네트워크 제공자, DNS 서버 소유권, 지리적 위치 등의 상세 정보를 제공합니다.

절차는 매우 간단하며 소프트웨어 설치가 필요 없습니다. 모든 작업은 웹 인터페이스를 통해 이루어지므로, 일상 사용자부터 전문 운영자까지 모든 기술 수준의 사용자들이 신속하게 정확한 결과를 얻을 수 있습니다.

4. 어떻게 DNS 누출을 해결?

1. 전용 DNS 서버 구성

Cloudflare (1.1.1.1) 또는 Google DNS (8.8.8.8)와 같은 신뢰할 수 있는 퍼블릭 DNS 서버를 시스템에 수동으로 설정합니다.

2. 암호화된 DNS 프로토콜(DoH 또는 DoT) 활성화

DNS over HTTPS(DoH)와 DNS over TLS(DoT)는 DNS 요청을 암호화하여 보안을 향상시킵니다.

3. 정기적으로 DNS 상태 재확인

ToDetect와 같은 도구를 사용해 지속적으로 모니터링하고, 새로운 DNS 누출 위험을 신속히 식별하고 해결합니다.

결론

DNS 누출은 많은 사람들이 간과하는 매우 위험한 프라이버시 취약점입니다. 신원과 비즈니스 보안을 보호해야 하는 크로스보더 운영자에게 DNS 누출을 방지하는 것은 계정을 보호하는 데 있어 매우 중요한 단계입니다.

ToDetect에서 제공하는 DNS 누출 감지 도구를 사용하면 원클릭 테스트를 손쉽게 수행하고 DNS 보안 상태를 정확히 파악할 수 있습니다.

효과적인 개선 조치를 병행하면 DNS 누출 위험을 완전히 제거하고 온라인 활동과 계정을 진정으로 보호할 수 있습니다.

AD

AD