Как обнаруживать вредоносный трафик с помощью HTTP2/TLS Fingerprinting

В ежедневной практике риск‑контроля и антискрейпинга команды часто сталкиваются с проблемой: традиционные блокировки IP и идентификация UA больше не достаточны.

Вот почему за последние два года всё больше команд безопасности стали обращать внимание на направление — идентификация HTTP2/TLS fingerprint.

Далее поговорим, как использовать TLS fingerprints для выявления аномального трафика и автоматизированных краулеров, и как применять этот подход в реальных бизнес‑сценариях.

1. Роль обнаружения HTTP2/TLS fingerprint в антискрейпинге

Многие инструменты автоматизации хорошо маскируются на уровне HTTP, но легко выявляются с помощью обнаружения HTTP2/TLS fingerprint.

Причина проста: имитировать браузер легко, но имитировать нижележащий сетевой стек сложно. Реальные браузеры в HTTP/2 обычно имеют:

• Специфические последовательности фреймов

• Фиксированные настройки приоритета

• Особый порядок заголовков

Инструменты автоматизации, напротив, часто используют стандартные библиотеки, ненормальные последовательности фреймов или порядок заголовков, не совпадающий с реальными браузерами — всё это создаёт аномальные HTTP2 fingerprints.

В реальных бизнес‑сценариях многие команды комбинируют TLS fingerprinting с обнаружением HTTP2 fingerprint, затем добавляют проверки browser fingerprint и анализ поведения, формируя многоуровневую систему идентификации.

2. Как использовать TLS fingerprints для выявления автоматизированных краулеров

Шаг 1: Соберите TLS fingerprints нормальных пользователей

Сначала соберите данные доступа реальных пользователей — например, JA3 fingerprints последних версий Chrome, TLS‑характеристики Safari и различия между операционными системами — чтобы построить базовую базу fingerprint.

Шаг 2: Определяйте аномальные TLS fingerprints

При поступлении нового запроса: извлеките TLS fingerprint, сопоставьте его с базой fingerprint и определите, является ли клиент аномальным.

Типичные аномалии включают:

• Небраузерные TLS fingerprints

• Fingerprints известных фреймворков краулеров

• Запросы с часто меняющимися fingerprints

Все это можно напрямую помещать в очередь рисков.

Шаг 3: Комбинируйте с обнаружением browser fingerprint

Один только TLS fingerprinting мощен, но рекомендуется сочетать его с обнаружением browser fingerprint. Например:

• Реальные пользователи vs автоматизированные краулеры

• TLS fingerprint: Chrome vs Python requests

• Canvas fingerprint: нормальный, аномальный или фиксированный

• WebGL: нормальный, отсутствует или аномальный

Когда несколько измерений выглядят аномально, обычно безопасно классифицировать трафик как автоматизированный.

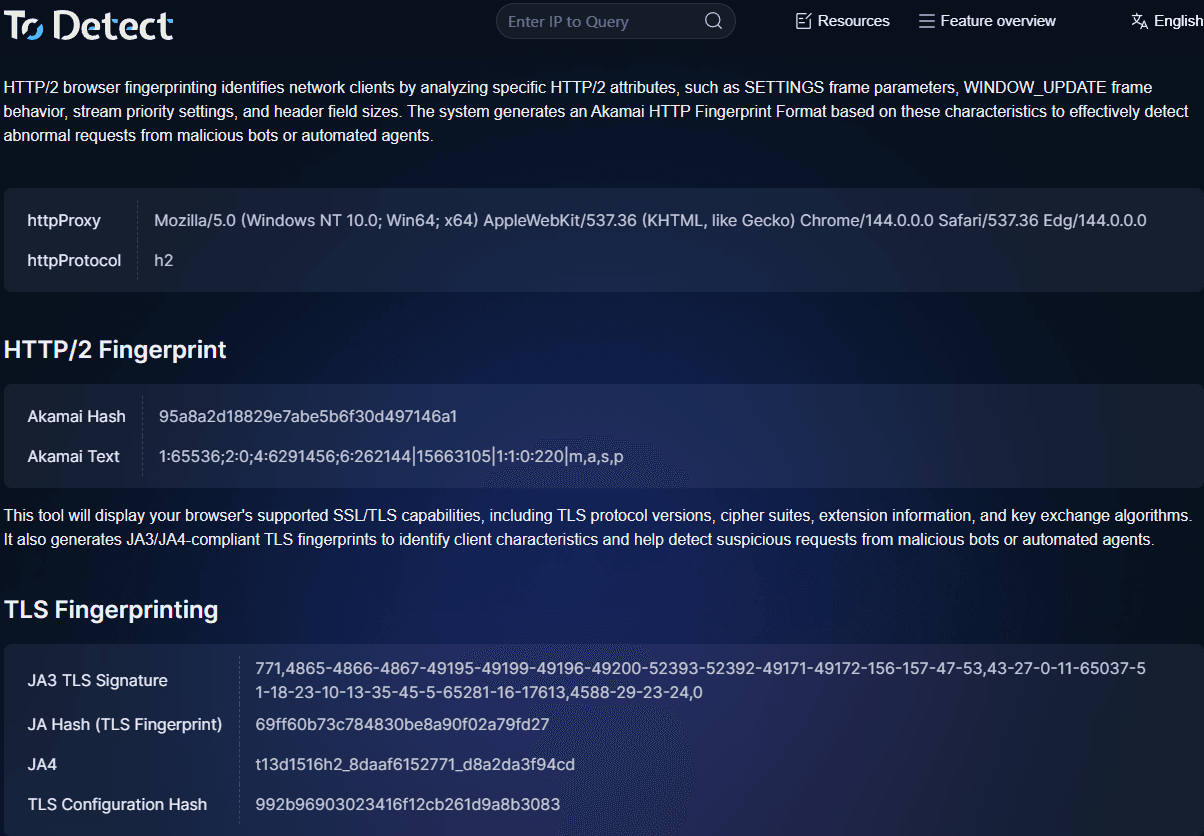

3. Как быстро проверить TLS fingerprints

При отладке или анализе трафика вы можете использовать инструмент ToDetect для проверки fingerprint, чтобы:

• Просматривать TLS fingerprints

• Анализировать HTTP2 fingerprints

• Обнаруживать характеристики browser fingerprint

• Определять, является ли окружение автоматизированным

Это очень полезно при устранении неполадок, например:

• Почему определённые запросы блокируются риск‑контролем

• Где скрипт автоматизации раскрывается

• Соответствует ли fingerprint реальному браузеру

4. Практические советы: как построить эффективную систему риск‑контроля на основе fingerprint

Слой 1: Базовая идентификация трафика (быстрая фильтрация)

Цель этого слоя — не точная идентификация, а быстрая фильтрация явно аномального трафика и снижение нагрузки на нижележащие системы. Распространённые стратегии включают:

1) Контроль IP и частоты запросов

Лимитирование скорости для одного IP, обнаружение высокой конкурентности в одной подсети и маркировка IP дата‑центров. Например:

Обычные пользователи: 10–30 запросов в минуту

Аномальные скрипты: сотни и даже тысячи запросов в минуту

В таких случаях можно напрямую включать ограничение скорости, проверку ползунком или временные блокировки.

2) Проверки User-Agent и базовых заголовков

Проверяйте очевидно некорректные ситуации, такие как пустые строки UA, несоответствие UA платформе или отсутствие критически важных заголовков.

Например: если UA заявляет, что это Chrome, но отсутствуют ключевые заголовки вроде sec-ch-ua или accept-language, запрос, вероятно, из скрипта.

Этот слой отличается простой реализацией, низкими накладными расходами по производительности и служит первым барьером фильтрации.

Слой 2: Идентификация на уровне fingerprint (основной слой риск‑контроля)

1) TLS fingerprinting: проверка подлинности клиента

Создайте базу TLS fingerprint реальных браузеров с помощью JA3, JA4 и подобных методов и отметьте распространённые fingerprints фреймворков автоматизации.

Типичные аномалии: UA заявляет Chrome, но TLS fingerprint совпадает с Python requests; один и тот же аккаунт часто меняет TLS fingerprints; или большие объёмы запросов имеют одинаковый аномальный fingerprint.

Такой трафик можно понижать в приоритете, подвергать дополнительной проверке или помещать в очередь рисков.

2) Обнаружение HTTP2/TLS fingerprint: выявление поддельных браузеров

Многие инструменты автоматизации проявляют изъяны на уровне HTTP2, например последовательности фреймов, не совпадающие с реальными браузерами, аномальный порядок заголовков или отсутствие настроек приоритета — это типичные признаки автоматизации.

Этот слой обычно способен выявлять:

• Headless браузеры

• Фреймворки автоматизации

• Краулеры, имитирующие протокольные стеки браузера

Слой 3: Анализ поведения (финальный слой принятия решений)

Даже если fingerprint выглядит нормальным, это не обязательно означает, что пользователь реальный.

Многие инструменты автоматизации сегодня могут имитировать browser fingerprints, TLS fingerprints или использовать резидентные прокси.

Поэтому финальный слой должен включать анализ поведения. Распространённые измерения включают:

1) Путь доступа

Реальные пользователи: главная → страница списка → страница детали → вход

Краулеры: напрямую переходят к большому количеству страниц деталей без навигационного пути.

2) Время пребывания и ритм действий

Реальные пользователи: время пребывания колеблется, действия нерегулярны.

Скрипты: фиксированные интервалы, чрезмерно быстрые действия.

Например: нажатие кнопки каждые 2 секунды в течение 100 последовательных запросов без пауз обычно можно классифицировать как автоматизацию.

Итоги

Антискрейпинг и риск‑контроль уже не сводятся к блокировке IP или смене капч. Инструменты автоматизации могут выглядеть как реальные пользователи на поверхностном уровне, но всё же оставляют следы в нижележащих протоколах и согласованности окружения.

В реальных проектах не нужно сразу строить сложную систему. Более практичный подход — начать с базовых правил и browser fingerprinting, затем ввести TLS fingerprinting как основной слой идентификации.

Также можно использовать инструменты вроде проверщика fingerprint ToDetect, чтобы быстро просматривать TLS fingerprint текущего окружения и характеристики браузера, что значительно упрощает устранение неполадок.

AD

AD Программное обеспечение для обнаружения отпечатков браузера: как предотвратить слежку и снизить риск блокировки аккаунта

Программное обеспечение для обнаружения отпечатков браузера: как предотвратить слежку и снизить риск блокировки аккаунта Обнаружение браузерных ботов: незаменимый инструмент для безопасности сайта и точной работы

Обнаружение браузерных ботов: незаменимый инструмент для безопасности сайта и точной работы Инструмент обнаружения браузерных отпечатков для защиты от блокировок: как эффективно снизить риск ограничений аккаунта?

Инструмент обнаружения браузерных отпечатков для защиты от блокировок: как эффективно снизить риск ограничений аккаунта?