คู่มือทดสอบการรั่วไหลของ DNS แบบง่าย (พร้อมภาพประกอบละเอียด) – ทำตามขั้นตอนง่ายๆ เหล่านี้

หลายคนเมื่อเริ่มสนใจความเป็นส่วนตัวออนไลน์ เครื่องมือข้ามข้อจำกัด หรือบริการ Proxy มักจะสับสนกับคำหนึ่ง — การรั่วไหลของ DNS.

เครื่องมือเชื่อมต่อชัดเจนแล้ว ที่อยู่ IP ก็เปลี่ยนไป คิดว่าซ่อนตัวได้ดี — แต่ความจริงแล้ว คำขอ DNS ของคุณอาจได้ “หักหลัง” คุณไปแล้ว.

วันนี้เราจะแชร์ชุดวิธีทดสอบการรั่วไหลของ DNS ที่แม้มือใหม่ก็ทำตามได้ ไม่มีแนวคิดซับซ้อน ไม่มีการตั้งค่าที่วุ่นวาย — แค่อ่านแล้วทดสอบด้วยตัวเอง.

1. DNS Leak คืออะไร? อธิบายแบบภาษาคนทั่วไป

พูดแบบง่ายๆ: การรั่วไหลของ DNS หมายถึงขณะคุณใช้ Proxy หรือ VPN แต่คำขอชื่อโดเมนของคุณกลับผ่านเครือข่ายภายในของคุณอย่างเงียบๆ.

พูดอีกอย่าง:

เนื้อหาเว็บไซต์ที่คุณเข้าชมอาจผ่าน Proxy แต่ขั้นตอนของ “คุณกำลังจะเข้าเว็บไซต์ไหน” ยังมองเห็นได้โดย DNS ภายในหรือ ISP ของคุณ.

สิ่งนี้ส่งผลอย่างมากต่อความเป็นส่วนตัวและความไม่ระบุตัวตน นี่จึงเป็นเหตุผลที่ การตรวจจับการรั่วไหลของ DNS มักถูกมองข้ามแต่สำคัญอย่างยิ่ง.

2. จำเป็นต้องทดสอบการรั่วไหลของ DNS ไหม? ใครควรทดสอบ?

หากสิ่งต่อไปนี้ข้อใดข้อหนึ่งตรงกับคุณ ควรทดสอบอย่างยิ่ง:

• กำลังใช้เครื่องมือ IP, Proxy หรือบริการ VPN

• มีความต้องการด้านความเป็นส่วนตัวหรือความไม่ระบุตัวตน

• เคยแก้ไขการตั้งค่า DNS หรือใช้ DNS สาธารณะ

• เข้าถึงเว็บไซต์ต่างประเทศหรือบริการต่างประเทศบ่อยๆ

พูดให้สั้นคือ หากไม่อยาก “นิรนามแค่เปลือกนอกแต่โป๊ะแตกข้างใน” งั้น การทดสอบการรั่วไหลของ DNS คือสิ่งที่ต้องทำ.

3. เหมาะกับผู้เริ่มต้น ทดสอบการรั่วไหลของ DNS (ทีละขั้น)

ขั้นตอนที่ 1: ทำความสะอาดสภาพแวดล้อมของเบราว์เซอร์ (สำคัญมาก)

ก่อนเริ่มทดสอบ ขอแนะนำให้คุณ:

• ปิดใช้งานส่วนขยายเบราว์เซอร์ที่ไม่จำเป็น

• หรือใช้โหมดไม่ระบุตัวตน/ส่วนตัว

• หากเป็นไปได้ ใช้เบราว์เซอร์ที่สะอาดหรือเพิ่งติดตั้งใหม่

ภายหลังเราจะรันการทดสอบ browser fingerprint ด้วย สภาพแวดล้อมยิ่งสะอาด ผลลัพธ์ยิ่งแม่นยำ.

ขั้นตอนที่ 2: เข้าเว็บไซต์ทดสอบการรั่วไหลของ DNS

เปิดเบราว์เซอร์และไปยังหน้าทดสอบ DNS โดยตรง:

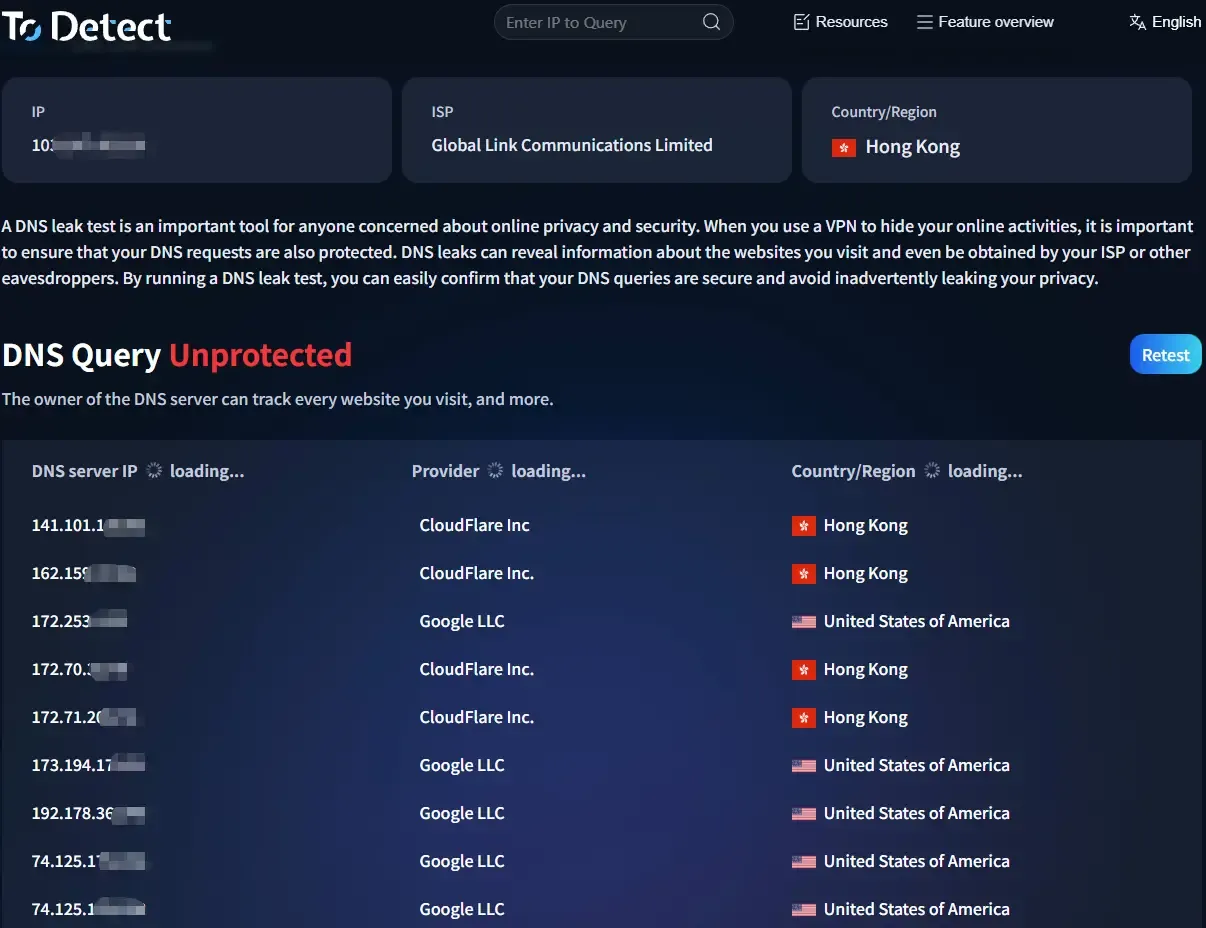

เมื่อหน้าโหลดเสร็จ คุณมักจะเห็น:

• ที่อยู่ IP ปัจจุบันของคุณ

• รายการเซิร์ฟเวอร์ DNS

• ประเทศและ ISP ที่เกี่ยวข้องกับ DNS

ไม่ต้องคลิกอะไร — แค่รอให้หน้าโหลดครบ.

ขั้นตอนที่ 3: อ่านผลทดสอบการรั่วไหลของ DNS อย่างไร (จุดสำคัญ)

โฟกัสที่ส่วนต่อไปนี้:

1️⃣ ประเทศของเซิร์ฟเวอร์ DNS

• หากคุณใช้โหนดต่างประเทศแต่ DNS ยังแสดงว่าอยู่จีน

• คุณแทบจะแน่ใจได้ว่ามี การรั่วไหลของ DNS

2️⃣ ผู้ให้บริการ DNS

• หากมี ISP ภายในประเทศ (เช่น China Telecom หรือ China Unicom) โผล่มา

• หรือแสดงสภาพแวดล้อมเครือข่ายจริงของคุณ 👉 ความเสี่ยงสูงกว่า

3️⃣ จำนวนเซิร์ฟเวอร์ DNS

• โดยปกติจำนวนไม่ควรมากเกินไป

• หากเห็นรายการปะปนจำนวนมาก น่าจะเป็นปัญหาการกำหนดค่า

ขั้นตอนนี้คือแกนหลักของ การตรวจจับการรั่วไหลของ DNS.

4. ไปให้ไกลกว่านั้น: ผสานกับการตรวจจับ browser fingerprint

ทดสอบ DNS อย่างเดียวไม่พอ ปัจจุบันหลายแพลตฟอร์มยังระบุตัวผู้ใช้ผ่าน browser fingerprint ด้วย.

นี่คือจุดที่ ToDetect Fingerprint Checker เข้ามาช่วย:

• ตรวจสอบความเป็นเอกลักษณ์ของ browser fingerprint

• ประเมินความไม่ระบุตัวตนและความสามารถในการระบุตัวตน

• ช่วยยืนยันความสอดคล้องระหว่าง DNS, IP และสภาพแวดล้อม

หลังทำการทดสอบการรั่วไหลของ DNS แล้ว คุณสามารถเปิดเครื่องมือ fingerprint ของ ToDetect เพื่อตรวจสอบว่า:

• เขตของ DNS ตรงกับ IP หรือไม่

• สภาพแวดล้อมของเบราว์เซอร์ดู “จริงเกินไป” หรือไม่

• มีความผิดปกติของ fingerprint ที่เห็นได้ชัดหรือไม่

เมื่อผสานการตรวจสองอย่างนี้ โดยทั่วไปคุณจะตัดสินได้ว่าสภาพแวดล้อมปัจจุบันปลอดภัยหรือไม่.

5. สาเหตุทั่วไปของการรั่วไหลของ DNS (หลายคนพลาด)

• ไม่ได้ปรับแก้ DNS เริ่มต้นของระบบ

• VPN ไม่รองรับการป้องกันการรั่วไหลของ DNS

• เปิดใช้งาน DoH ของเบราว์เซอร์แต่ตั้งค่าผิด

• ใช้เครื่องมือ Proxy ที่ไม่น่าเชื่อถือ

• เกิดความขัดแย้งจาก Proxy หลายตัวหรืออะแดปเตอร์เครือข่ายหลายตัว

หากพบปัญหาระหว่างการทดสอบการรั่วไหลของ DNS โดยมากแล้วสาเหตุอยู่ที่นี่.

6. การตรวจจับการรั่วไหลของ DNS — ควรทดสอบบ่อยแค่ไหน?

• หลังสลับเครื่องมือหรือโหนด: ทดสอบ 1 ครั้ง

• หลังอัปเดตระบบหรือเบราว์เซอร์ครั้งใหญ่: ทดสอบ 1 ครั้ง

• สถานการณ์ที่ต้องการความเป็นส่วนตัวสูง: ทดสอบแบบรวดเร็วก่อนใช้งานทุกครั้ง

กระบวนการทั้งหมดใช้เวลาเพียง 1–2 นาที — ไม่ได้ยุ่งยากเลย.

บทสรุป

เมื่อ fingerprinting กลายเป็นเรื่องทั่วไป การดูแค่ IP เพียงอย่างเดียวไม่เพียงพออีกต่อไป.

การตรวจทั้ง DNS, IP และ browser fingerprint ร่วมกันเท่านั้น ที่จะทำให้คุณเข้าใจระดับการเปิดเผยของตัวเองได้จริง.

ในสถานการณ์สำคัญ การสละเวลา 1–2 นาที เพื่อทำ การทดสอบการรั่วไหลของ DNS แล้วดูสภาพแวดล้อมของคุณอย่างรวดเร็วด้วยเครื่องมือ browser fingerprint ของ ToDetect จะช่วยหลีกเลี่ยง “ความเสี่ยงที่มองไม่เห็น” ได้มาก.

ถ้าคุณคิดว่าเนื้อหานี้มีประโยชน์ แนะนำให้บันทึกไว้เป็นบุ๊กมาร์ก ครั้งหน้าที่คุณเปลี่ยนเครื่องมือหรือสภาพแวดล้อม กลับมาเปิดเพื่อเช็กอย่างรวดเร็ว — ดีกว่ามารู้ทีหลังว่ามีปัญหามาก.

AD

AD