DNS Sızıntısı Testi Açıklaması: Sonuçlar, Gerçek IP Riskleri ve Nasıl Düzeltilir

Proxy hizmetleri veya VPN’ler kullanırken birçok kullanıcı tek bir kilit soruya odaklanır: gerçek ağ bilgilerim gerçekten gizli mi? IP adresinizin güvenliği yalnızca bir VPN’e başarıyla bağlanmanıza bağlı değildir, aynı zamanda DNS isteklerinin sızıp sızmadığıyla da yakından ilişkilidir.

DNS sızıntıları çok yaygın ancak çoğu zaman göz ardı edilen bir gizlilik riskidir. Genel IP’niz başka bir ülkeye geçmiş gibi görünse bile, DNS istekleri hâlâ yerel ağınız veya ISP’niz üzerinden gönderiliyorsa üçüncü taraflar gerçek ağ ortamınızı yine de tespit edebilir.

Bu makale, ToDetect’in DNS Sızıntısı Tespit Aracı ile aşağıdaki önemli noktaları sistematik olarak açıklar:

• VPN kullanırken DNS istekleri nasıl çalışır

• DNS sızıntısı testi sonuçları doğru şekilde nasıl yorumlanır

• DNS sızıntıları gerçekten gerçek IP’nizi ortaya çıkarır mı

• Ve en önemlisi: DNS sızıntıları adım adım nasıl düzeltilir

I. VPN DNS Sızıntısı Testi — Nasıl Çalışır

DNS sızıntılarını anlamadan önce, önce temel bir kavramı netleştirmemiz gerekir:

DNS (Alan Adı Sistemi), alan adlarını IP adreslerine çözümlemekten sorumludur.

Bir web sitesini ziyaret ettiğinizde, tarayıcınız önce bir DNS sunucusuna şu soruyu sorar: “Bu alan adı hangi IP adresine karşılık geliyor?”

Normal koşullarda:

• VPN olmadan:

DNS istekleri genellikle yerel ISP’niz tarafından işlenir.

• Proxy / VPN’i doğru şekilde kullanırken:

DNS istekleri VPN tüneli üzerinden gönderilmeli ve VPN’in DNS sunucuları veya güvenli genel DNS hizmetleri tarafından çözümlenmelidir.

DNS sızıntıları nasıl oluşur?

DNS sızıntıları genellikle aşağıdaki durumlarda meydana gelir:

1. İşletim sistemi veya tarayıcı yerel DNS kullanımını zorlar

2. IPv6, WebRTC veya diğer mekanizmalar VPN tünelini atlar

3. Hatalı bölünmüş tünelleme yapılandırması

Bu durumlarda, genel IP’niz değişmiş olsa bile DNS istekleri gerçek ISP’nizi ve gerçek ülke/bölgenizi hâlâ ortaya çıkarabilir.

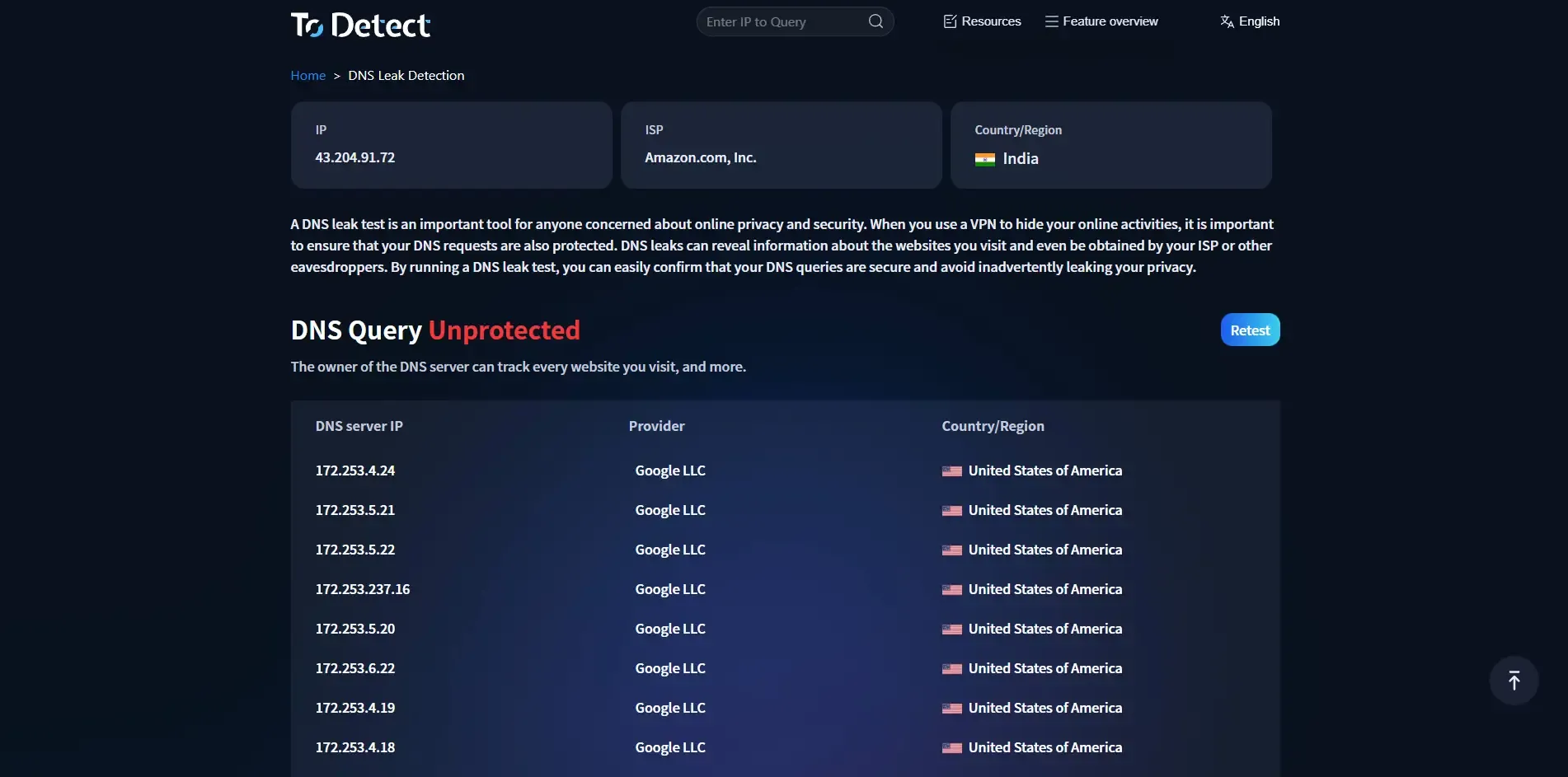

ToDetect’in DNS sızıntısı tespiti ne yapar?

ToDetect’in DNS Sızıntısı sayfasını açtığınızda, araç şunları yapar:

1. Birden çok DNS sorgu isteği tetikler

2. Bu isteklere fiilen yanıt veren DNS sunucularını kaydeder

3. DNS sunucularının IP adreslerini, ISP’lerini ve ülke/bölgelerini görüntüler

Bu verilere dayanarak, DNS isteklerinin gerçekten VPN veya proxy tüneli üzerinden yönlendirilip yönlendirilmediğini belirleyebilirsiniz.

II. DNS Sızıntısı Test Sonuçları Açıklandı

Birçok kullanıcı bir testi çalıştırdıktan sonra aşağıdakine benzer sonuçlar görür ancak güvenli olup olmadığını nasıl belirleyeceğinden emin değildir.

Vaka 1: DNS yerel ISP’yi veya gerçek ülkeyi gösteriyor (sızıntı tespit edildi)

Yurtdışı bir VPN’e bağlıysanız ancak ToDetect şunları gösteriyorsa:

• DNS ülkesi hâlâ yerel bölgeniz

• DNS sağlayıcısı yerel telekom / ISP’niz

Bu, şu anlama gelir:

• ❌ Bir DNS sızıntısı var

• ❌ DNS istekleri VPN’i atlıyor

Bu durumda genel IP’niz gizlenmiş olsa bile etkinliğiniz yine de tanımlanabilir.

Vaka 2: DNS sunucuları VPN ülkesiyle eşleşiyor (güvenli)

Test sonuçları şunları gösteriyorsa:

• DNS sunucusu ülkesi = VPN bağlantı ülkesi

• DNS sağlayıcısı VPN hizmeti veya tarafsız bir genel DNS

Bu genellikle şunları ifade eder:

• ✅ Bariz bir DNS sızıntısı riski yok

• ✅ DNS istekleri başarıyla VPN tüneli üzerinden yönlendirilir

Bu ideal durumdur.

III. DNS Sızıntıları Gerçek IP’nizi Ortaya Çıkarır mı?

Bu, kullanıcıların en çok önem verdiği sorulardan biridir. Kesin olarak söylemek gerekirse:

DNS sızıntıları kamuya açık IP’nizi doğrudan ortaya çıkarmayabilir, ancak gerçek ağ kimliğinizi ortaya çıkarır.

Bu şunları içerebilir:

• Gerçek ISP’niz

• Gerçek ülkeniz veya bölgeniz

• Ağ Fingerprinting bilgileri (risk kontrol sistemleri için son derece hassas)

DNS sızıntıları özellikle aşağıdaki senaryolarda tehlikelidir:

• Çoklu hesap operasyonları (sosyal medya, e-ticaret, reklamcılık)

• Coğrafi olarak kısıtlanmış hizmetlere erişim

• Yüksek düzeyde gizlilik ve anonimlik gerektiren durumlar

Birçok risk kontrol sistemi yalnızca IP adreslerine dayanmaz; bunun yerine şunları değerlendirir:

IP + DNS + ağ yolu tutarlılığı

DNS bilgileri VPN IP’siyle eşleşmediğinde anormal davranış tespit edilebilir.

IV. DNS Sızıntıları Nasıl Düzeltilir (Adım Adım Kılavuz)

Aşağıda, DNS sızıntılarını sorun gidermek ve düzeltmek için izleyebileceğiniz genel ve etkili adımlar bulunmaktadır.

Adım 1: VPN istemcinizde DNS korumasını etkinleştirin

VPN ayarlarınızın aşağıdaki seçenekleri içerip içermediğini kontrol edin:

• DNS Sızıntısı Koruması

• VPN DNS’ini Kullan

• DNS Sızıntısını Önle

Bu seçeneklerin etkin olduğundan emin olun ve ardından VPN istemcinizi yeniden başlatın.

Adım 2: Güvenli bir DNS’i manuel olarak ayarlayın (isteğe bağlı)

Sistem veya ağ ayarlarınızda DNS’i şu şekilde ayarlayın:

• VPN’inizin sağladığı DNS

• Veya güvenilir bir genel DNS (1.1.1.1 / 8.8.8.8 gibi)

Not:

VPN’iniz kendi DNS sunucularını sağlıyorsa, öncelik olarak VPN DNS’ini kullanın.

Adım 3: IPv6’yı devre dışı bırakın veya doğru yapılandırın

IPv6, DNS sızıntılarının en yaygın kaynaklarından biridir.

Şunlardan birini yapabilirsiniz:

• Sisteminizde IPv6’yı geçici olarak devre dışı bırakın

• Veya VPN’inizin IPv6’yı tam olarak desteklediğinden ve doğru şekilde ele aldığından emin olun

Değişiklikleri yaptıktan sonra yeniden başlatın ve DNS sızıntısı testini tekrar çalıştırın.

Adım 4: Tarayıcı düzeyindeki sızıntıları ele alın (WebRTC)

Bazı tarayıcılar WebRTC aracılığıyla gerçek ağ bilgilerini ortaya çıkarabilir.

Önerilen işlemler:

• Tarayıcınızda WebRTC’yi devre dışı bırakın

• Ya da bunu kısıtlamak için tarayıcı uzantıları kullanın

Ardından sonuçları doğrulamak için ToDetect’i tekrar kullanın.

Adım 5: Yeniden test edin ve sonuçları doğrulayın

Tüm ayarları tamamladıktan sonra:

• VPN’inize yeniden bağlanın

• Tarayıcınızın önbelleğini temizleyin (isteğe bağlı)

• ToDetect’in DNS Sızıntısı sayfasını tekrar ziyaret edin

DNS sonuçları VPN ülkenizle eşleşiyorsa sorun başarıyla çözülmüştür.

V. Özet

DNS sızıntıları nadir görülen uç bir durum değil, VPN kullanıcıları arasında çok yaygın bir gizlilik açığıdır. Yalnızca IP’nizin değiştiğini görmek ağ ortamınızın güvenli olduğu anlamına gelmez.

ToDetect’in DNS sızıntısı tespit aracıyla şunları yapabilirsiniz:

• DNS trafiğinin VPN tüneli üzerinden yönlendirilip yönlendirilmediğini hızla belirleyin

• Test sonuçlarının gerçekte ne anlama geldiğini net bir şekilde anlayın

• Potansiyel riskleri hedefli bir şekilde giderin

Düzenli DNS sızıntısı testi gizliliği ve ağ güvenliğini korumanın vazgeçilmez bir adımıdır.

VI. Sıkça Sorulan Sorular (SSS)

Q1: Genel DNS kullanmak DNS sızıntılarını tamamen önleyebilir mi?

Her zaman değil. Genel DNS bazı sızıntı risklerini azaltabilir, ancak DNS istekleri VPN tüneli üzerinden yönlendirilmiyorsa genel DNS bile gerçek ağ yolunuzu ortaya çıkarabilir.

Q2: DNS sızıntıları çoklu hesapları veya reklam hesaplarını etkiler mi?

Evet, önemli ölçüde. Çoklu hesap operasyonlarında, reklamcılıkta veya platform yönetimi senaryolarında sistemler IP adresi + DNS kaynağı + ağ tutarlılığını değerlendirir. DNS, VPN IP’siyle eşleşmiyorsa ortam anormal olarak tanımlanabilir ve risk kontrollerini, doğrulamayı veya kısıtlamaları tetikleyebilir.

Q3: DNS sızıntısı testi ne zaman gereklidir?

DNS sızıntısı testi aşağıdaki durumlarda şiddetle önerilir:

• Hassas hizmetlere erişmek için bir VPN veya proxy kullanırken

• Birden fazla hesapla veya bölgeler arası çalışırken

• VPN’leri, proxy’leri veya ağ ortamlarını değiştirdikten sonra

• Yüksek düzeyde gizlilik veya anonimlik gerektiğinde

DNS sızıntısı testi tek seferlik bir görev olmamalı, iyi bir güvenlik hijyeninin parçası olmalıdır.

AD

AD