DNS 洩露測試詳解:結果如何解讀?是否會暴露真實 IP 以及如何修復

在使用代理服務或 VPN 的時候,許多使用者都會關注一個問題:我的真實網路資訊是否真的被隱藏了?IP 位址是否安全,並不僅取決於你是否成功連線 VPN,還與 DNS 請求是否發生洩露密切相關。

DNS 洩露是一種非常常見但容易被忽略的隱私風險。即使你的公網 IP 看起來已經切換到其他國家,如果 DNS 請求仍然透過本地網路或 ISP 發出,第三方仍然可能識別你的真實網路環境。

本文將結合 ToDetect 的 DNS 洩露檢測工具,系統性地為大家講解以下幾個核心問題:

• VPN 環境下 DNS 請求是如何運作的

• DNS 洩露測試結果該如何正確解讀

• DNS 洩露是否真的會暴露真實 IP

• 以及最重要的:如何一步步修復 DNS 洩露問題

一、VPN DNS 洩露測試 —— 運作原理

在理解 DNS 洩露之前,我們首先需要明確一個基本概念:

DNS(Domain Name System)負責將網域名稱解析為 IP 位址。

當你造訪一個網站時,瀏覽器會先向 DNS 伺服器詢問:「這個網域名稱對應的 IP 是什麼?」

正常情況下:

• 未使用 VPN:

DNS 請求通常由本地 ISP(電信業者)處理

• 正確使用代理 / VPN:

DNS 請求應透過 VPN 隧道傳送,由 VPN 提供的 DNS 或安全的公共 DNS 進行解析

DNS 洩露是如何發生的?

DNS 洩露通常發生在以下幾種情況:

1. 作業系統或瀏覽器強制使用本地 DNS

2. IPv6、WebRTC 等機制繞過了 VPN 通道

3. 分流(Split Tunneling)設定不當

此時,即使你的公網 IP 已經改變,DNS 請求仍然可能暴露你的真實 ISP、真實國家或地區。

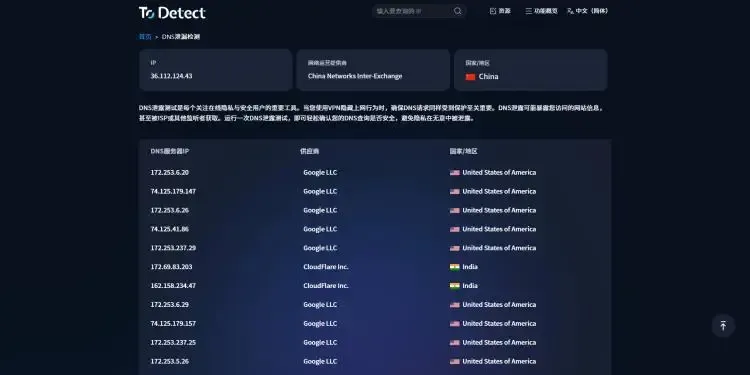

ToDetect 的 DNS 洩露檢測在做什麼?

當你打開 ToDetect 的 DNS Leak 頁面時,工具會:

1. 觸發多個 DNS 查詢請求

2. 記錄實際回應這些請求的 DNS 伺服器

3. 顯示 DNS 伺服器的 IP、ISP、國家/地區資訊

透過這些資料,即可判斷 DNS 請求是否真正經由 VPN 或代理通道。

二、DNS 洩露測試結果解讀

許多使用者在檢測後會看到類似以下結果,卻不知道該如何判斷是否安全。

情況一:DNS 顯示本地 ISP 或真實國家(存在洩露)

如果你連線的是海外 VPN,但 ToDetect 顯示:

• DNS 國家仍為你所在的地區

• DNS 提供方為本地電信/聯通/ISP

這代表:

• ❌ 存在 DNS 洩露

• ❌ DNS 請求繞過了 VPN

在這種情況下,即使公網 IP 已被隱藏,你的存取行為仍可能被識別。

情況二:DNS 伺服器與 VPN 國家一致(安全)

如果檢測結果顯示:

• DNS 伺服器所在國家 = VPN 連線國家

• DNS 提供方為 VPN 服務商或中立公共 DNS

通常表示:

• ✅ 沒有明顯的 DNS 洩露風險

• ✅ DNS 請求已成功透過 VPN 隧道

這是最理想的狀態。

三、DNS 洩露會暴露真實 IP 嗎?

這是使用者最關心的問題之一。嚴格來說:

DNS 洩露不一定會直接暴露你的公網 IP,但會暴露你的真實網路身分。

具體包括:

• 真實 ISP(電信業者)

• 真實國家或地區

• 網路環境指紋(對風控系統非常敏感)

在以下場景中,DNS 洩露尤其危險:

• 多帳號營運(社群、電商、廣告)

• 存取受地區限制的服務

• 對隱私與匿名性要求較高的情境

許多風控系統並不只看 IP,而是綜合判斷:

IP + DNS + 網路路徑一致性

一旦 DNS 與 VPN IP 不一致,就可能觸發異常檢測。

四、如何修復 DNS 洩露(分步指南)

以下是通用且有效的修復步驟,可依序排查。

第一步:在 VPN 用戶端啟用 DNS 保護

檢查 VPN 設定中是否包含:

• DNS Leak Protection

• Use VPN DNS

• Prevent DNS Leak

確保相關選項已開啟,並重新啟動 VPN 用戶端。

第二步:手動指定安全 DNS(選用)

在系統或網路設定中,將 DNS 設為:

• VPN 提供的 DNS

• 或可信任的公共 DNS(如 1.1.1.1 / 8.8.8.8)

注意:

若 VPN 本身提供專用 DNS,應優先使用 VPN DNS。

第三步:停用或正確設定 IPv6

IPv6 是 DNS 洩露的常見來源之一。

你可以選擇:

• 暫時在系統中停用 IPv6

• 或確認 VPN 支援 IPv6 並已正確接管

完成後,重新進行 DNS 洩露測試。

第四步:處理瀏覽器層級的洩露(WebRTC)

部分瀏覽器可能透過 WebRTC 暴露真實網路資訊。

建議:

• 在瀏覽器中關閉 WebRTC

• 或使用瀏覽器外掛進行限制

然後再次使用 ToDetect 進行檢測確認。

第五步:重新測試並確認結果

完成所有設定後:

• 重新連線 VPN

• 清除瀏覽器快取(選用)

• 再次造訪 ToDetect 的 DNS Leak 頁面

若 DNS 顯示結果與 VPN 國家一致,即代表修復成功。

五、總結

DNS 洩露並不是「罕見的極端問題」,而是 VPN 使用者中非常常見的隱私漏洞。僅僅看到 IP 已改變,並不代表你的網路環境就是安全的。

透過 ToDetect 的 DNS 洩露檢測工具,你可以:

• 快速判斷 DNS 是否經由 VPN 通道

• 清楚理解檢測結果的實際含義

• 有針對性地修復潛在風險

定期進行 DNS 洩露檢測,是保障隱私與網路安全的重要步驟之一。

六、常見問題(FAQ)

Q1:使用公共 DNS 能否徹底解決 DNS 洩露?

不一定。公共 DNS 可以降低部分洩露風險,但若 DNS 請求未經 VPN 隧道,即使使用公共 DNS,仍可能暴露真實網路路徑。

Q2:DNS 洩露會影響多帳號或廣告帳戶嗎?

會,而且影響很大。在多帳號、廣告投放與平台營運場景中,系統會綜合判斷 IP 位址 + DNS 來源 + 網路一致性,若 DNS 與 VPN IP 不匹配,容易被識別為異常網路環境,進而觸發風控、驗證或限制。

Q3:什麼時候必須進行 DNS 洩露檢測?

以下情況強烈建議進行檢測:

• 使用 VPN 或代理存取敏感服務

• 多帳號或跨地區營運

• 更換 VPN、代理或網路環境後

• 對隱私與匿名性有較高要求

DNS 洩露檢測不應是一次性的操作,而應成為日常安全習慣的一部分。

廣告

廣告