Prueba de fuga de DNS explicada: resultados, riesgos de IP real y cómo solucionarlo

Al usar servicios de proxy o VPN, muchos usuarios se enfocan en una pregunta clave: ¿mi información de red real está realmente oculta? Que tu dirección IP sea segura no depende solo de conectarte correctamente a una VPN, sino que también está estrechamente relacionado con si las solicitudes DNS se están filtrando.

Las fugas de DNS son un riesgo de privacidad muy común pero a menudo pasado por alto. Incluso si tu IP pública parece haberse cambiado a otro país, si las solicitudes DNS siguen enviándose a través de tu red local o ISP, terceros aún pueden identificar tu entorno de red real.

Este artículo combina de ToDetect Herramienta de detección de fugas de DNS para explicar sistemáticamente los siguientes puntos clave:

• Cómo funcionan las solicitudes DNS al usar una VPN

• Cómo interpretar correctamente los resultados de la prueba de fugas de DNS

• Si las fugas de DNS realmente exponen tu IP real

• Y lo más importante: cómo solucionar las fugas de DNS paso a paso

I. Prueba de fugas de DNS en VPN — Cómo funciona

Antes de entender las fugas de DNS, primero debemos aclarar un concepto básico:

DNS (Domain Name System) es responsable de resolver nombres de dominio en direcciones IP.

Cuando visitas un sitio web, tu navegador primero pregunta a un servidor DNS: “¿A qué dirección IP corresponde este dominio?”

En circunstancias normales:

• Sin una VPN:

Las solicitudes DNS suelen ser gestionadas por tu ISP local.

• Al usar correctamente un proxy / VPN:

Las solicitudes DNS deben enviarse a través del túnel de la VPN y resolverse por los servidores DNS de la VPN o por servicios públicos de DNS seguros.

¿Cómo las fugas de DNS ocurren?

Las fugas de DNS suelen ocurrir en las siguientes situaciones:

1. El sistema operativo o el navegador fuerzan el uso de DNS local

2. IPv6, WebRTC u otros mecanismos eluden el túnel de la VPN

3. Configuración incorrecta de túnel dividido

En estos casos, aunque tu IP pública haya cambiado, las solicitudes DNS aún pueden exponer tu ISP real y tu país o región real.

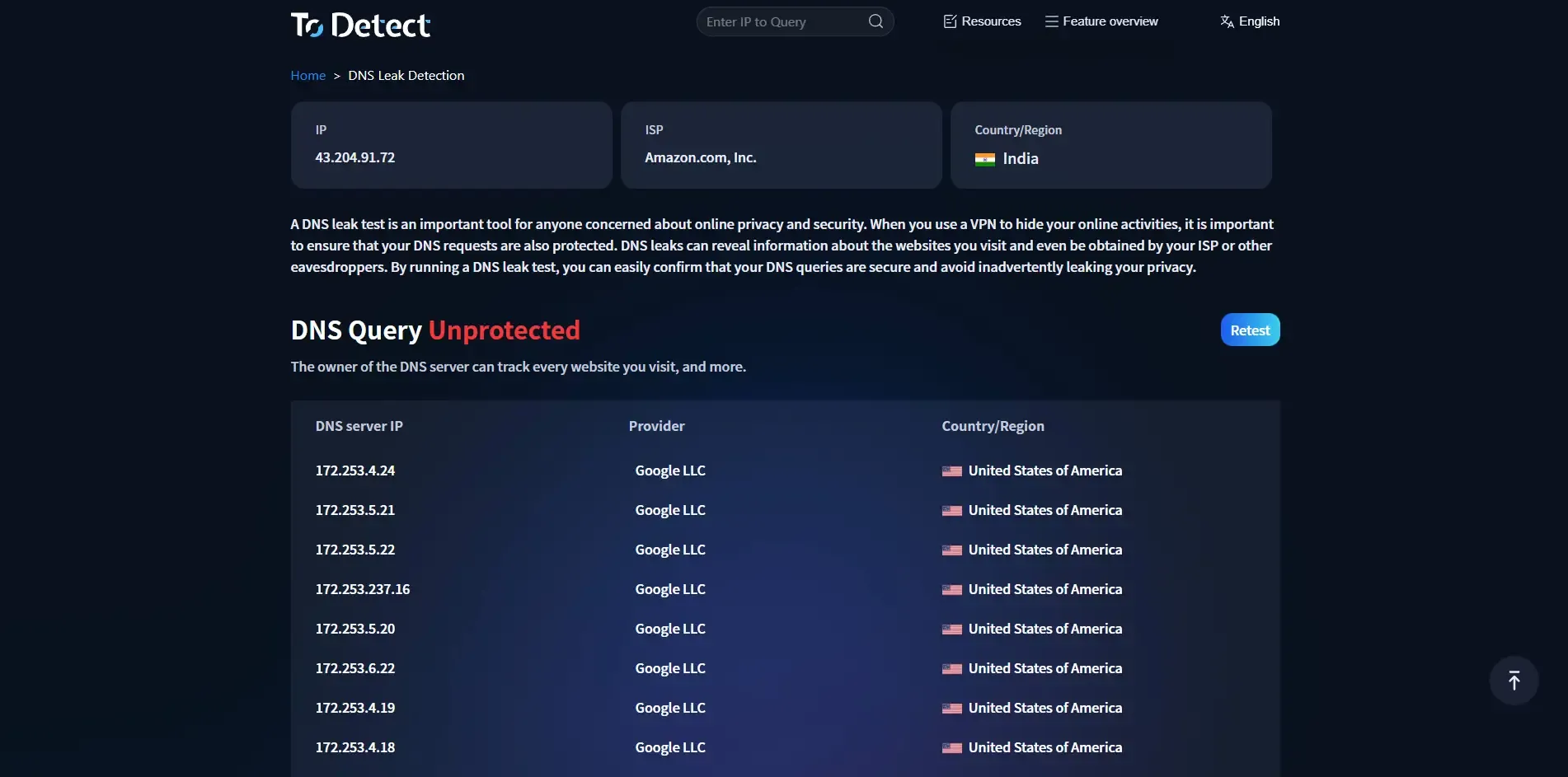

¿Qué hace la detección de fugas de DNS de ToDetect?

Cuando abres la página de Fuga de DNS de ToDetect, la herramienta:

1. Realiza múltiples solicitudes de consulta DNS

2. Registra los servidores DNS que realmente responden a estas solicitudes

3. Muestra las direcciones IP, los ISP y los países/regiones de los servidores DNS

Con base en estos datos, puedes determinar si las solicitudes DNS realmente se enrutan a través del túnel de la VPN o del proxy.

II. Resultados de la prueba de fugas de DNS explicados

Muchos usuarios ven resultados como los siguientes después de ejecutar una prueba, pero no están seguros de cómo determinar si son seguros.

Caso 1: el DNS muestra el ISP local o el país real (fuga detectada)

Si estás conectado a una VPN en el extranjero pero ToDetect muestra:

• El país del DNS sigue siendo tu región local

• El proveedor de DNS es tu operador / ISP local

Esto indica:

• ❌ Existe una fuga de DNS

• ❌ Las solicitudes DNS están eludiendo la VPN

En este caso, incluso si tu IP pública está oculta, tu actividad puede seguir siendo identificable.

Caso 2: los servidores DNS coinciden con el país de la VPN (seguro)

Si los resultados de la prueba muestran:

• País del servidor DNS = país de la conexión VPN

• El proveedor de DNS es el servicio de la VPN o un DNS público neutral

Esto normalmente significa:

• ✅ No hay un riesgo evidente de fuga de DNS

• ✅ Las solicitudes DNS se enrutan correctamente a través del túnel de la VPN

Este es el estado ideal.

III. ¿Las fugas de DNS exponen tu IP real?

Esta es una de las preguntas que más preocupa a los usuarios. En sentido estricto:

Las fugas de DNS no necesariamente exponen tu IP pública directamente, pero sí exponen tu identidad de red real.

Esto puede incluir:

• Tu ISP real

• Tu país o región real

• Información de huella de red (altamente sensible para los sistemas de control de riesgos)

Las fugas de DNS son especialmente peligrosas en los siguientes escenarios:

• Operaciones con múltiples cuentas (redes sociales, comercio electrónico, publicidad)

• Acceso a servicios con restricciones geográficas

• Situaciones que requieren un alto nivel de privacidad y anonimato

Muchos sistemas de control de riesgos no se basan únicamente en las direcciones IP, sino que evalúan:

Consistencia de IP + DNS + ruta de red

Cuando la información de DNS no coincide con la IP de la VPN, puede detectarse un comportamiento anómalo.

IV. Cómo solucionar las fugas de DNS (guía paso a paso)

A continuación se muestran pasos generales y eficaces que puedes seguir para diagnosticar y solucionar fugas de DNS.

Paso 1: habilita la protección DNS en tu cliente VPN

Comprueba si la configuración de tu VPN incluye opciones como:

• Protección contra fugas de DNS

• Usar DNS de la VPN

• Prevenir fugas de DNS

Asegúrate de que estas opciones estén habilitadas y luego reinicia tu cliente VPN.

Paso 2: configura manualmente un DNS seguro (opcional)

En la configuración de tu sistema o red, establece el DNS en:

• El DNS proporcionado por tu VPN

• O un DNS público de confianza (como 1.1.1.1 / 8.8.8.8)

Nota:

Si tu VPN proporciona sus propios servidores DNS, prioriza usar el DNS de la VPN.

Paso 3: desactiva o configura correctamente IPv6

IPv6 es una de las fuentes más comunes de fugas de DNS.

Puedes:

• Desactivar temporalmente IPv6 en tu sistema

• O asegurarte de que tu VPN lo admita por completo y maneje correctamente IPv6

Después de realizar los cambios, reinicia y ejecuta nuevamente una prueba de fugas de DNS.

Paso 4: aborda las fugas a nivel del navegador (WebRTC)

Algunos navegadores pueden exponer información de red real a través de WebRTC.

Acciones recomendadas:

• Desactivar WebRTC en tu navegador

• O usar extensiones del navegador para restringirlo

Luego usa ToDetect nuevamente para confirmar los resultados.

Paso 5: vuelve a probar y confirma los resultados

Después de completar todos los ajustes:

• Vuelve a conectarte a tu VPN

• Borra la caché de tu navegador (opcional)

• Visita nuevamente la página de Fuga de DNS de ToDetect

Si los resultados de DNS coinciden con el país de tu VPN, el problema se ha resuelto correctamente.

V. Resumen

Las fugas de DNS no son un caso raro, sino una vulnerabilidad de privacidad muy común entre los usuarios de VPN. Ver simplemente que tu IP cambia no significa que tu entorno de red sea seguro.

Con la herramienta de detección de fugas de DNS de ToDetect, puedes:

• Determinar rápidamente si el tráfico de DNS se enruta a través del túnel de la VPN

• Comprender con claridad qué significan realmente los resultados de la prueba

• Corregir los riesgos potenciales de forma específica

Las pruebas periódicas de fugas de DNS son un paso esencial para proteger la privacidad y la seguridad de la red.

VI. Preguntas frecuentes (FAQ)

P1: ¿Usar DNS públicos puede prevenir completamente las fugas de DNS?

No necesariamente. Los DNS públicos pueden reducir algunos riesgos de fuga, pero si las solicitudes DNS no se enrutan a través del túnel de la VPN, incluso los DNS públicos pueden exponer tu ruta de red real.

P2: ¿Las fugas de DNS afectan a las cuentas múltiples o de publicidad?

Sí, de forma significativa. En operaciones con múltiples cuentas, publicidad o escenarios de gestión de plataformas, los sistemas evalúan dirección IP + origen de DNS + consistencia de la red. Si el DNS no coincide con la IP de la VPN, puede identificarse como un entorno anómalo, desencadenando controles de riesgo, verificaciones o restricciones.

P3: ¿Cuándo es necesaria la prueba de fugas de DNS?

Se recomienda encarecidamente realizar pruebas de fugas de DNS en las siguientes situaciones:

• Usar una VPN o un proxy para acceder a servicios sensibles

• Operar múltiples cuentas o en distintas regiones

• Después de cambiar de VPN, proxies o entornos de red

• Cuando se requiere un alto nivel de privacidad o anonimato

Las pruebas de fugas de DNS no deben ser una tarea de una sola vez, sino parte de una buena higiene de seguridad.

AD

AD