Teste de vazamento de DNS explicado: resultados, riscos do IP real e como corrigir

Ao usar serviços de proxy ou VPNs, muitos usuários se concentram em uma questão-chave: minhas informações reais de rede estão realmente ocultas? Se o seu endereço IP está seguro não depende apenas de se conectar com sucesso a uma VPN, mas também está intimamente relacionado a se as solicitações de DNS estão vazando.

Vazamentos de DNS são um risco de privacidade muito comum e frequentemente ignorado. Mesmo que seu IP público pareça ter mudado para outro país, se as solicitações de DNS ainda forem enviadas pela sua rede local ou ISP, terceiros ainda poderão identificar seu ambiente de rede real.

Este artigo combina ToDetect’s Ferramenta de Detecção de Vazamento de DNS para explicar sistematicamente os seguintes pontos-chave:

• Como as solicitações de DNS funcionam ao usar uma VPN

• Como interpretar corretamente os resultados do teste de vazamento de DNS

• Se os vazamentos de DNS realmente expõem seu IP real

• E o mais importante: como corrigir vazamentos de DNS passo a passo

I. Teste de vazamento de DNS em VPN — como funciona

Antes de entender os vazamentos de DNS, primeiro precisamos esclarecer um conceito básico:

DNS (Domain Name System) é responsável por resolver nomes de domínio em endereços IP.

Quando você visita um site, seu navegador primeiro pergunta a um servidor DNS: “A que endereço IP este domínio corresponde?”

Em circunstâncias normais:

• Sem uma VPN:

As solicitações de DNS geralmente são tratadas pelo seu ISP local.

• Ao usar corretamente um proxy / VPN:

As solicitações de DNS devem ser enviadas pelo túnel da VPN e resolvidas pelos servidores DNS da VPN ou por serviços públicos de DNS seguros.

Como os vazamentos de DNS ocorrem?

Os vazamentos de DNS geralmente ocorrem nas seguintes situações:

1. O sistema operacional ou o navegador força o uso de DNS local

2. IPv6, WebRTC ou outros mecanismos contornam o túnel da VPN

3. Configuração incorreta de split tunneling

Nesses casos, embora seu IP público tenha mudado, as solicitações de DNS ainda podem expor seu ISP real e seu país ou região reais.

O que a detecção de vazamento de DNS da ToDetect faz?

Quando você abre a página de Vazamento de DNS da ToDetect, a ferramenta irá:

1. Acionar várias solicitações de consulta de DNS

2. Registrar os servidores DNS que realmente respondem a essas solicitações

3. Exibir os endereços IP, ISPs e países/regiões dos servidores DNS

Com base nesses dados, você pode determinar se as solicitações de DNS são realmente roteadas pelo túnel da VPN ou do proxy.

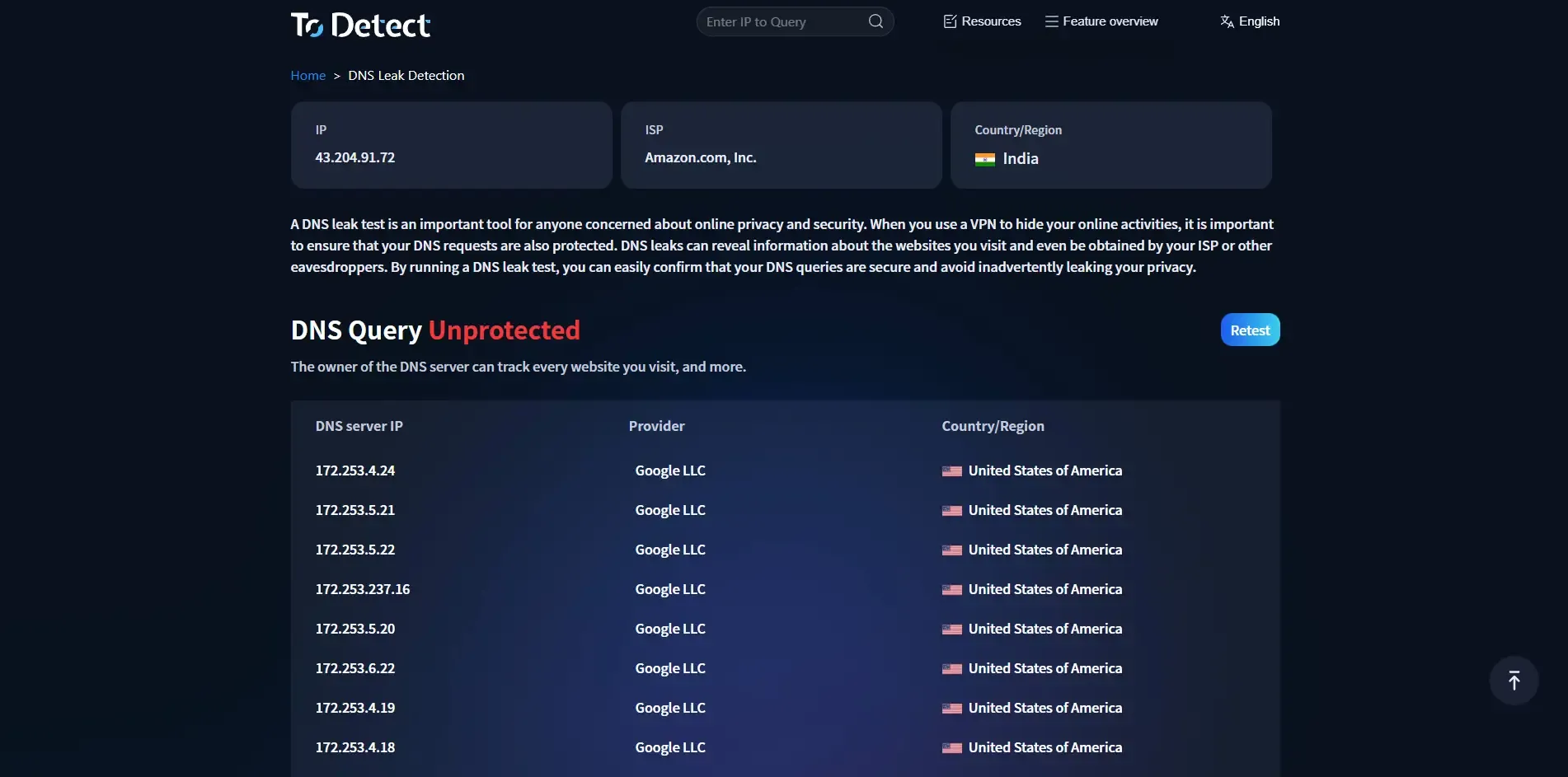

II. Resultados do teste de vazamento de DNS explicados

Muitos usuários veem resultados como os seguintes após executar um teste, mas não têm certeza de como determinar se estão seguros.

Caso 1: DNS mostra o ISP local ou país real (vazamento detectado)

Se você estiver conectado a uma VPN no exterior, mas o ToDetect mostrar:

• O país do DNS ainda é sua região local

• O provedor de DNS é sua operadora / ISP local

Isso indica:

• ❌ Existe um vazamento de DNS

• ❌ As solicitações de DNS estão contornando a VPN

Nesse caso, mesmo que seu IP público esteja oculto, sua atividade ainda pode ser identificável.

Caso 2: servidores DNS correspondem ao país da VPN (seguro)

Se os resultados do teste mostrarem:

• País do servidor DNS = país da conexão VPN

• O provedor de DNS é o serviço de VPN ou um DNS público neutro

Isso geralmente significa:

• ✅ Sem risco óbvio de vazamento de DNS

• ✅ As solicitações de DNS são roteadas com sucesso pelo túnel da VPN

Este é o estado ideal.

III. Vazamentos de DNS expõem seu IP real?

Esta é uma das perguntas que os usuários mais se importam. Rigorosamente falando:

Vazamentos de DNS não necessariamente expõem seu IP público diretamente, mas expõem sua identidade de rede real.

Isso pode incluir:

• Seu ISP real

• Seu país ou região reais

• Informações de fingerprinting de rede (altamente sensíveis para sistemas de controle de risco)

Vazamentos de DNS são especialmente perigosos nos seguintes cenários:

• Operações multi-conta (mídias sociais, e-commerce, publicidade)

• Acesso a serviços com restrição geográfica

• Situações que exigem alto nível de privacidade e anonimato

Muitos sistemas de controle de risco não dependem apenas de endereços IP, mas avaliam:

Consistência de IP + DNS + caminho de rede

Quando as informações de DNS não correspondem ao IP da VPN, comportamentos anormais podem ser detectados.

IV. Como corrigir vazamentos de DNS (guia passo a passo)

Abaixo estão etapas gerais e eficazes que você pode seguir para diagnosticar e corrigir vazamentos de DNS.

Etapa 1: ative a proteção de DNS no seu cliente de VPN

Verifique se as configurações da sua VPN incluem opções como:

• Proteção contra vazamento de DNS

• Usar DNS da VPN

• Prevenir vazamento de DNS

Certifique-se de que essas opções estejam ativadas e, em seguida, reinicie seu cliente de VPN.

Etapa 2: defina manualmente um DNS seguro (opcional)

Nas configurações do seu sistema ou rede, defina o DNS para:

• O DNS fornecido pela sua VPN

• Ou um DNS público confiável (como 1.1.1.1 / 8.8.8.8)

Observação:

Se sua VPN fornecer seus próprios servidores DNS, priorize usar o DNS da VPN.

Etapa 3: desative ou configure corretamente o IPv6

IPv6 é uma das fontes mais comuns de vazamentos de DNS.

Você pode:

• Desativar temporariamente o IPv6 no seu sistema

• Ou garantir que sua VPN ofereça suporte total e trate corretamente o IPv6

Após fazer as alterações, reinicie e execute novamente um teste de vazamento de DNS.

Etapa 4: corrija vazamentos no nível do navegador (WebRTC)

Alguns navegadores podem expor informações reais da rede por meio do WebRTC.

Ações recomendadas:

• Desative o WebRTC no seu navegador

• Ou use extensões de navegador para restringi-lo

Em seguida, use o ToDetect novamente para confirmar os resultados.

Etapa 5: refaça o teste e confirme os resultados

Após concluir todas as configurações:

• Reconecte-se à sua VPN

• Limpe o cache do seu navegador (opcional)

• Visite novamente a página de Vazamento de DNS do ToDetect

Se os resultados de DNS corresponderem ao país da sua VPN, o problema foi resolvido com sucesso.

V. Resumo

Vazamentos de DNS não são um caso raro, mas uma vulnerabilidade de privacidade muito comum entre usuários de VPN. Apenas ver seu IP mudar não significa que seu ambiente de rede esteja seguro.

Com a ferramenta de detecção de vazamento de DNS do ToDetect, você pode:

• Determinar rapidamente se o tráfego de DNS é roteado pelo túnel da VPN

• Entender claramente o que os resultados do teste realmente significam

• Corrigir riscos potenciais de forma direcionada

Regular teste de vazamento de DNS é uma etapa essencial para proteger a privacidade e a segurança da rede.

VI. Perguntas frequentes (FAQ)

P1: Usar DNS público pode impedir completamente vazamentos de DNS?

Não necessariamente. DNS público pode reduzir alguns riscos de vazamento, mas se as solicitações de DNS não forem roteadas pelo túnel da VPN, mesmo o DNS público pode expor seu caminho de rede real.

P2: Vazamentos de DNS afetam operações multi-conta ou contas de publicidade?

Sim, significativamente. Em operações multi-conta, publicidade ou cenários de gestão de plataformas, os sistemas avaliam endereço IP + fonte de DNS + consistência de rede. Se o DNS não corresponder ao IP da VPN, isso pode ser identificado como um ambiente anormal, acionando controles de risco, verificações ou restrições.

P3: Quando o teste de vazamento de DNS é necessário?

O teste de vazamento de DNS é fortemente recomendado nas seguintes situações:

• Usar uma VPN ou proxy para acessar serviços sensíveis

• Operar várias contas ou em várias regiões

• Após mudar de VPNs, proxies ou ambientes de rede

• Quando é necessário um alto nível de privacidade ou anonimato

O teste de vazamento de DNS não deve ser uma tarefa única, mas parte de uma boa higiene de segurança.

AD

AD Usando a Pesquisa de IP Público para Impulsionar o Gerenciamento de Risco de Comércio Eletrônico Transfronteiriço e o Desempenho de Anúncios

Usando a Pesquisa de IP Público para Impulsionar o Gerenciamento de Risco de Comércio Eletrônico Transfronteiriço e o Desempenho de Anúncios Quét Cổng Trực Tuyến: Bước Đầu Tiên Bảo Mật Mạng, Nhanh Chóng Phát Hiện Cổng Dễ Bị Tấn Công

Quét Cổng Trực Tuyến: Bước Đầu Tiên Bảo Mật Mạng, Nhanh Chóng Phát Hiện Cổng Dễ Bị Tấn Công Sites Recomendados de Teste de Vazamento de DNS Online e as Vantagens do ToDetect

Sites Recomendados de Teste de Vazamento de DNS Online e as Vantagens do ToDetect